CloudGuardを使ってMITRE ATT&CK Techiniquesの検出を検索 (2022/08/30)

CloudGuardを使ってMITRE ATT&CK Techiniquesの検出を検索 (2022/08/30)

https://learnoci.cloud/use-cloudguard-to-search-for-mitre-att-ck-techiniques-detections-722cd36ea6b5

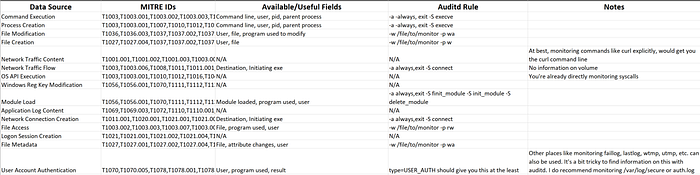

前回のブログでは、OCI Logging ServiceでAuditDデータを活用する方法を紹介しました。今回は、OCI Logging Serviceの検索オプションを使用して、Cloud Guard Insightルールで使用するMITRE ATT&CK検索を作成します。

このルールマッピングと攻撃ルールから、私が必要とする検索を作成することができます。

https://github.com/izysec/linux-audit/blob/main/DS-to-audit.MD

https://github.com/bfuzzy1/auditd-attack/blob/master/auditd-attack/auditd-attack.rules

この図のように、手動でマッピングを行うことができます。

auditdのカスタムルールの中で、このルールだけを有効にしています。

T1107_File_Deletion T1070_Indicator_Removal_on_Host T1055_Process_Injection T1072_third_party_software T1219_Remote_Access_Tools T1005_Data_from_Local_System T1057_Process_Discovery T1081_Credentials_In_Files T1049_System_Network_Connections_discovery T1082_System_Information_Discovery T1082_System_Information_Discovery T1016_System_Network_Configuration_Discovery T1082_System_Information_Discovery T1033_System_Owner_User_Discovery T1087_Account_Discovery T1068_Exploitation_for_Privilege_Escalation T1166_Seuid_and_Setgid T1169_Sudo T1043_Commonly_Used_Port T1021_Remote_Services T1201_Password_Policy_Discovery T1071_Standard_Application_Layer_Protocol T1021_Remote_Services T1108_Redundant_Access T1052_Exfiltration_Over_Physical_Medium T1078_Valid_Accounts T1168_Local_Job_Scheduling T1079_Multilayer_Encryption T1099_Timestomp T1215_Kernel_Modules_and_Extensions locklvm

このルールはキーとしてマッピングされているので、OCI Logging Search で使用することにします。

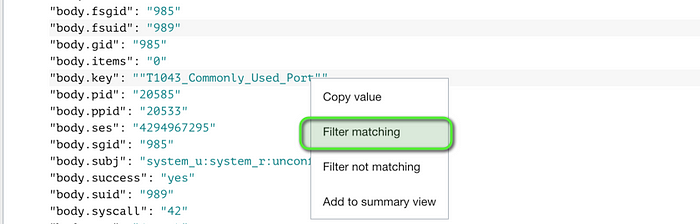

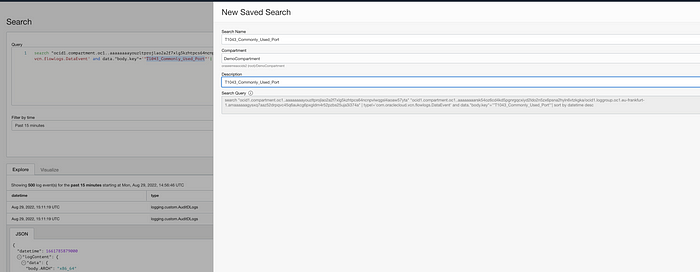

OCI Loggingに移動して、Auditdが生成したログを見ると、Filter matchingをクリックして、より具体的な検索にドリルダウンすることができます。

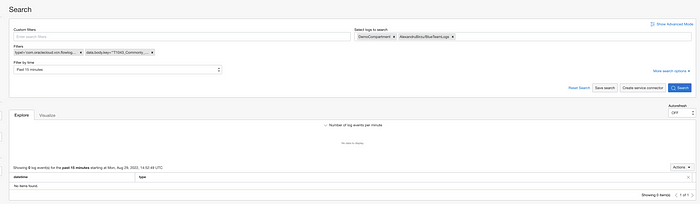

Show Advanced Modeを選択すると、同様のクエリが表示され、そこでは選択したクエリが何も返さないことがわかります。

さて、アドバンスドモードでは、形式を

に変更します。

data. "body.key"=' "T1043_Commonly_Used_Port"' に変更します。

適切なログフィールドはキーではなく「body.key」なので、これを実行する必要があります。

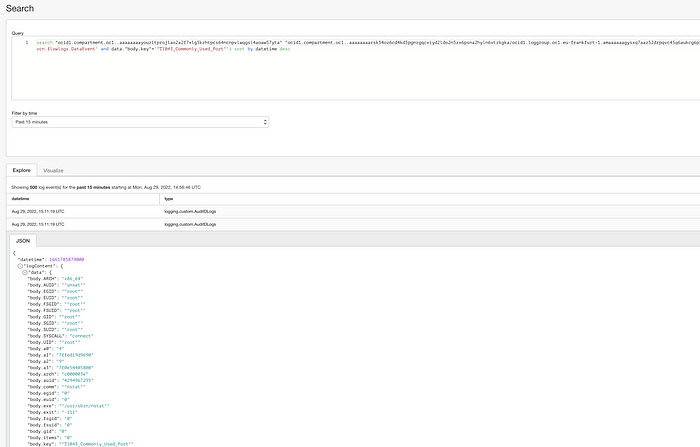

このフォーマットで、適切なログを見ることができ、検索を保存することができるようになります。

search “ocid1.compartment.oc1..aaaaaaaayouzltprojlao2a2f7xlg5kzhtpcs64ncnpvlwqgsl4aoaw57yta” “ocid1.compartment.oc1..aaaaaaaarsk54oz6cd4kd5pgnrgqcxiyd2ldo2n5zx6psna2hyln6vtzkgka/ocid1.loggroup.oc1.eu-frankfurt-1.amaaaaaagysxq7aaz52drpqvc45q6aukcg6pxgldm4r52pzbs25uja3i374a” | data.”body.key”=’”T1078_Valid_Accounts”’ | sort by datetime desc

このクエリでは、VCN Flow Logsの除外を削除しました。これは、検索を作成する際に、特定のログのみをフィルタリングするために使用したからです。

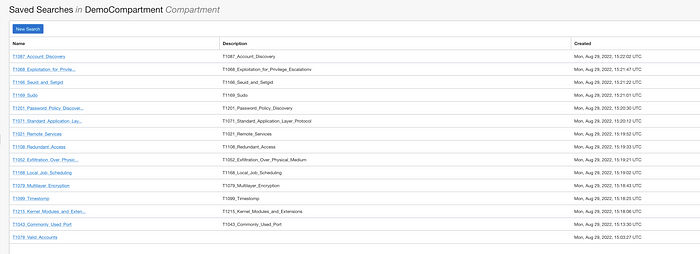

この検索を使い、filedの値を変更することで、MITRE ATT&CK Techiquesに基づいた複数の検索を作成しました。

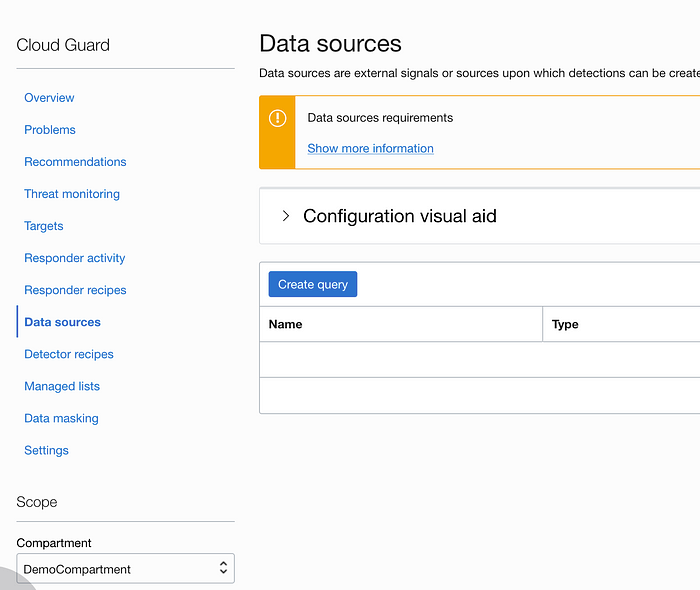

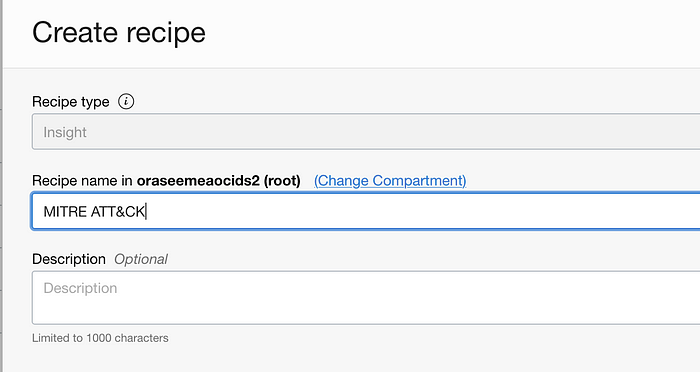

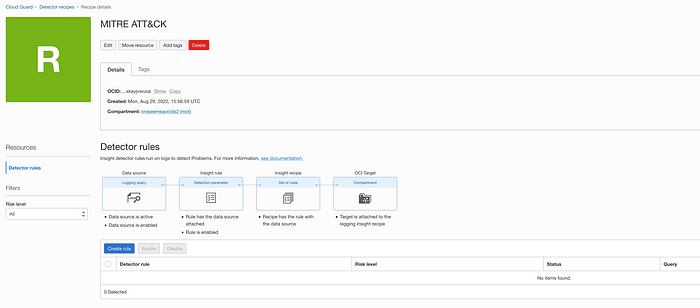

次のステップでは、このシリーズの最初のブログエントリで説明したように、Cloud GuardがInsightロギングを使用するように設定し、保存した検索を検出に使用する予定です。

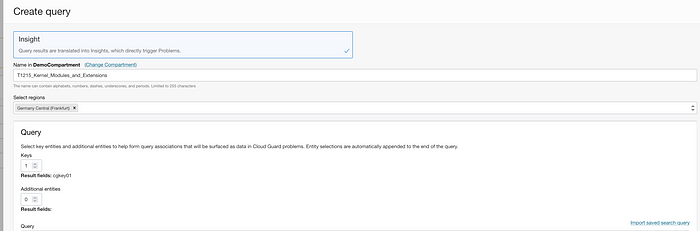

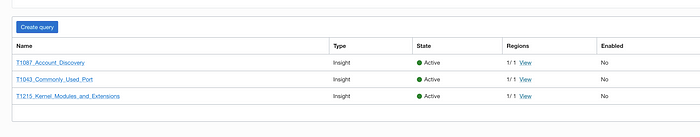

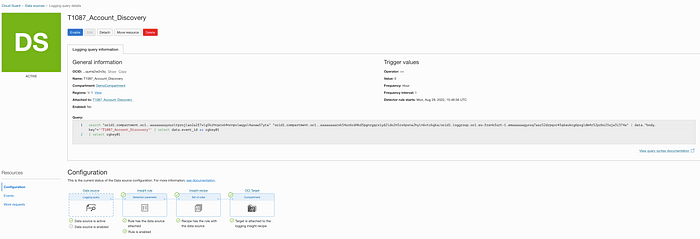

Data Sourrcesに移動し、新しいQueryを作成します。

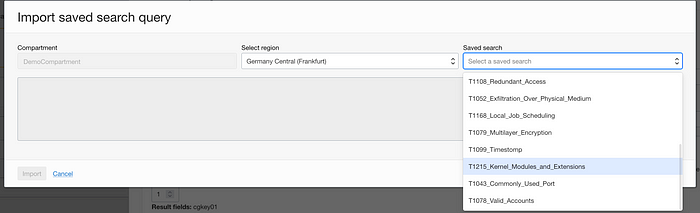

クエリに適切な名前を付けて、「保存された検索クエリのインポート」を押します。

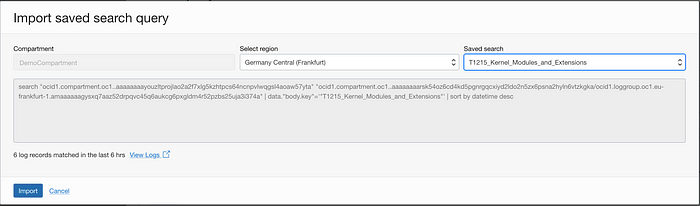

Saved Searchを選択し、Importを押します。

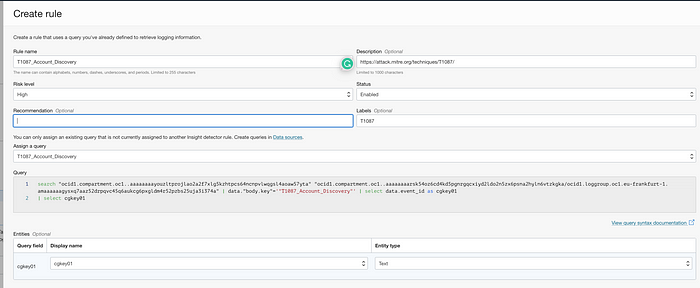

インポート後、body.jeyフィールドをCloud Guardのキーにマッピングします。

search “ocid1.compartment.oc1..aaaaaaaayouzltprojlao2a2f7xlg5kzhtpcs64ncnpvlwqgsl4aoaw57yta” “ocid1.compartment.oc1..aaaaaaaarsk54oz6cd4kd5pgnrgqcxiyd2ldo2n5zx6psna2hyln6vtzkgka/ocid1.loggroup.oc1.eu-frankfurt-1.amaaaaaagysxq7aaz52drpqvc45q6aukcg6pxgldm4r52pzbs25uja3i374a” | data.”body.key”=’”T1215_Kernel_Modules_and_Extensions”’ | select data.”body.key” as cgkey01

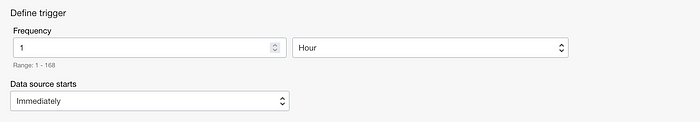

クリックし、トリガータイムを選択します。

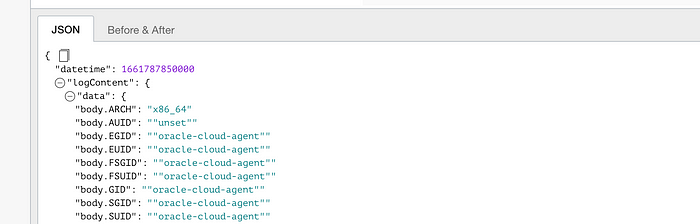

検出されるイベントの数を減らしたい場合は、Oracle-cloud-agent の body.euid を削除するように、OCI Logging 検索で追加のフィールドを削除することが可能です。

search “ocid1.compartment.oc1..aaaaaaaayouzltprojlao2a2f7xlg5kzhtpcs64ncnpvlwqgsl4aoaw57yta” “ocid1.compartment.oc1..aaaaaaaarsk54oz6cd4kd5pgnrgqcxiyd2ldo2n5zx6psna2hyln6vtzkgka/ocid1.loggroup.oc1.eu-frankfurt-1.amaaaaaagysxq7aaz52drpqvc45q6aukcg6pxgldm4r52pzbs25uja3i374a” | data.”body.key”=’”T1166_Seuid_and_Setgid”’ and data.”body.EUID”!= ‘“oracle-cloud-agent”’ | sort by datetime desc

クエリ作成後、新しいDetectorに添付するか、既存のDetectorに添付する必要があります。

[ルールの作成]を押して、作成したテクニックを選択します。

なお、一部のテクニックは番号が変更されているため、ナビゲーター https://attack.mitre.org/techniques/enterprise/ を使用したほうがよいでしょう。

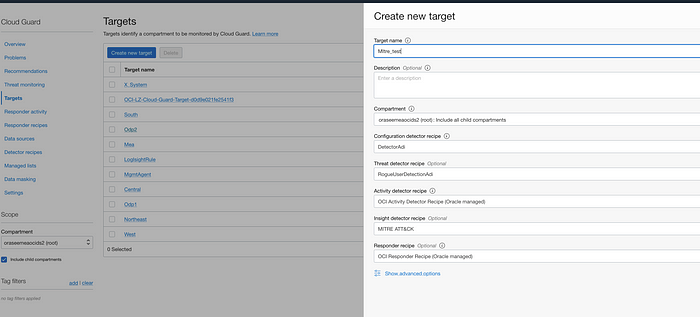

最後のステップは、新しいターゲットを作成し、検出器のレシピを添付し、クエリーを有効にすることです。また、既存のものを再利用することもできます。

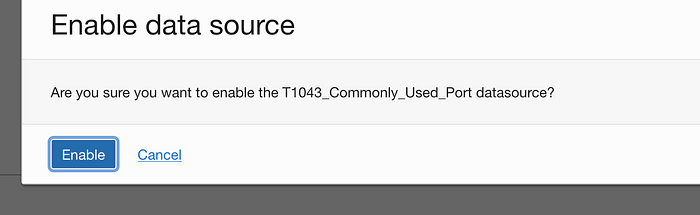

いずれかのクエリーを選択し、すべてのステップで緑のチェックがついたら、Cloud Guardの検出の設定は完了です。

コメント

コメントを投稿