OCI Networking– サービス・ゲートウェイを介したOracle Services NetworkパブリックIPのルーティング (2025/05/27)

OCI Networking– サービス・ゲートウェイを介したOracle Services NetworkパブリックIPのルーティング (2025/05/27)

このトピックは続き、OracleとそのAteamからの多くの優れたブログ投稿があります。

ご存知のように、Oracle Service Gatewayを使用して、リージョン内のOracle Servicesにアクセスします。ただし、サービス・ゲートウェイを介してこれらのパブリックIPアドレスをDynamic Routing Gateway (DRG)にブロードキャストし、次にオンプレミス・ネットワーク(FastConnectまたはIPSec VPN)または他のVCNにブロードキャストすることもできます。この例では、DB VCNからDRGにSGWトラフィックをルーティングし、サービス・ゲートウェイがデプロイされているVCNにルーティングします。

必要なもの:

- VCNルート表(DRG VCN RTアタッチメント内)にアタッチされ、そのVCN内のSGWにルーティングされるVCN (tfg-vcn、10.50.0.0/24の例)

- SGWルート表がアタッチされたそのVCN内のSGW。オンプレミスまたは他のVCN(私の例の宛先10.0.0.0/24)にトラフィックをルーティングします

- SGWがアタッチされていない別のVCN(my-db-vcnの例)で、すべてのトラフィックをDRGにルーティング

- オンプレミスでは、ここからパブリックOSN CIDRブロックを取得し、それらをFastConnectまたはIPSec VPNにルーティングし、その後OCIに配置します

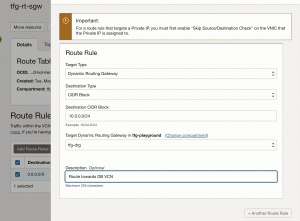

見てみましょう! 最初に、サービス・ゲートウェイを持つtfg-vcn 10.50.0.0/24を実行します。下のSGWルート表は、サービス・ゲートウェイのないVCNである10.0.0.0/24にトラフィックを送信するものです。SGWは、VCN自体とは別にトラフィックを送信する場所を知る必要があると考えてください。

次に、tfg-vcnにはDRGアタッチメントにルート表がアタッチされています。トラフィックがVCNに到着すると、どこに移動すればよいかがわかるルート表と考えてください。ネットワーク・ファイアウォールを使用する場合と同様に、プライベートIPへのVCNルート表があります。

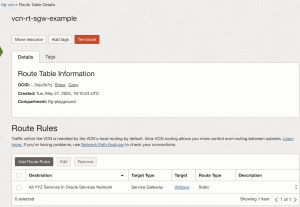

リージョン内のすべてのOracle Servicesのターゲットがtfg-vcnのmy SGWであることを確認します。

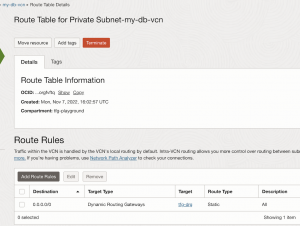

最後に、ソースVCNで、すべてのトラフィック(例として)をDRGに送信するルート・ルールを作成します。他のルートルールはありませんので、混ぜることはありません。

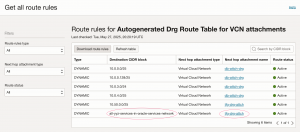

次に検証する必要があるのは、ルートがDRGに表示されることを確認することです。そのため、トラフィックがDRGに到着すると、OSNサービス・トラフィックが移動する場所を指し示すものがあります。

DRGに移動し、DRGアタッチメントとそのルート表を確認します。この場合、自動生成されたルートテーブルを使用していますが、実際の構成では、アタッチメントごとに別々のルートテーブルを使用するのが好きです(意見が異なる場合があります)。

前述のとおり、YYZ (トロント)のネクスト・ホップはすべてtfg-vcnです。それでは試してみましょう。DRGへのルートのみを持つDBプライベート・サブネットにコンピュート・インスタンスをプロビジョニングしました。OSNを使用するプライベート・サブネットの1つはLinux yum更新です。そのため、次の2つのことがわかります。

- YUMの更新がタイムアウトしない

- VCNから送信されるトラフィックが表示されます

YUMのアップデートはうまくいきましたが、コンピュートからトラフィックが出るのを見ることに興味があります。どのように確認できますか? もちろん、VCNフロー・ログを使用します。サブネットでそれらを有効にしています。プライベート・サーバーから送信されるトラフィックを見ると、次のように表示されます。

https://www.thatfinnishguy.blog/wp-content/uploads/2025/05/Screenshot-2025-05-27-at-3.29.25%E2%80%AFPM-300x44.png

そして、140.204.0のパブリックJSONリストを見ると、ca-toronto-1に関連するものが表示されます。

{

"region": "ca-toronto-1",

"cidrs": [

{

"cidr": "40.233.64.0/18",

"tags": [

"OCI"

]

},

.... took out bunch of IPs

},

{

"cidr": "140.204.0.128/25",

"tags": [

"OSN"

]

},そっちだ! YUMが動作しており、トラフィックはVCNをDRGに向けて離れ、DRGはSGWが追加されたtfg-vcnにトラフィックをルーティングしています。

念のため、オンプレミス・ネットワークでこれを行う場合は、OSN IPリストがFCまたはIPSec VPNトンネルに適切にルーティングされていることを確認する必要があります。

コメント

コメントを投稿