プライベート・サービス・アクセスの発表: OCIサービス・アクセスのためのきめ細かなプライベート接続 (2025/01/15)

プライベート・サービス・アクセスの発表: OCIサービス・アクセスのためのきめ細かなプライベート接続 (2025/01/15)

https://blogs.oracle.com/cloud-infrastructure/announcing-private-service-access

投稿者:Brandon Beck | Consulting Member of Technical Staff

今日の急速に変化するデジタル世界において、クラウドサービスへの安全でパーソナライズされたアクセスは、単なる差別化要因ではなく、当然の期待となっています。だからこそ、Oracle Cloud Infrastructure(OCI)はプライベート・サービス・アクセス(PSA)によって、その水準をさらに引き上げています。

ワークロードがプライベートにアクセスできるOracle Cloudサービスを正確に選択できると想像してみてください。各接続はロックダウンされ、監査可能で、パブリックインターネットからは見えません。これが、クラウド環境の接続、セキュリティ保護、拡張における最新の進化形であるPrivate Service Access(PSA)の約束です。

はじめに

プライベート・サービス・アクセス(PSA)を使用すると、特定のOracle Cloud Infrastructure(OCI)サービスAPIへの接続をより正確に管理・保護できるようになり、環境全体にわたって堅牢なセキュリティとゼロトラストの適用を実現できます。これにより、組織は広範なアクセスモデルを脱却し、選択したOracleサービスにのみプライベートネットワーク経由で直接接続することで、より精密な制御が可能になります。

この強化されたアーキテクチャは、データ漏洩やデータ流出に対するより強固な障壁を提供することで、企業のセキュリティにおける重要な課題に対処します。PSAは、強化されたID統合メカニズムを通じてこの重要なセキュリティ対策を実現します。テナント内の認証情報の使用を強制し、テナント間の認証情報を積極的にブロックし、テナント間のオブジェクトストレージ事前認証リクエスト(PAR)の使用を防止します。別のテナントの認証情報を使用してバケットにアクセスしようとする試みは、デフォルトでブロックされます。

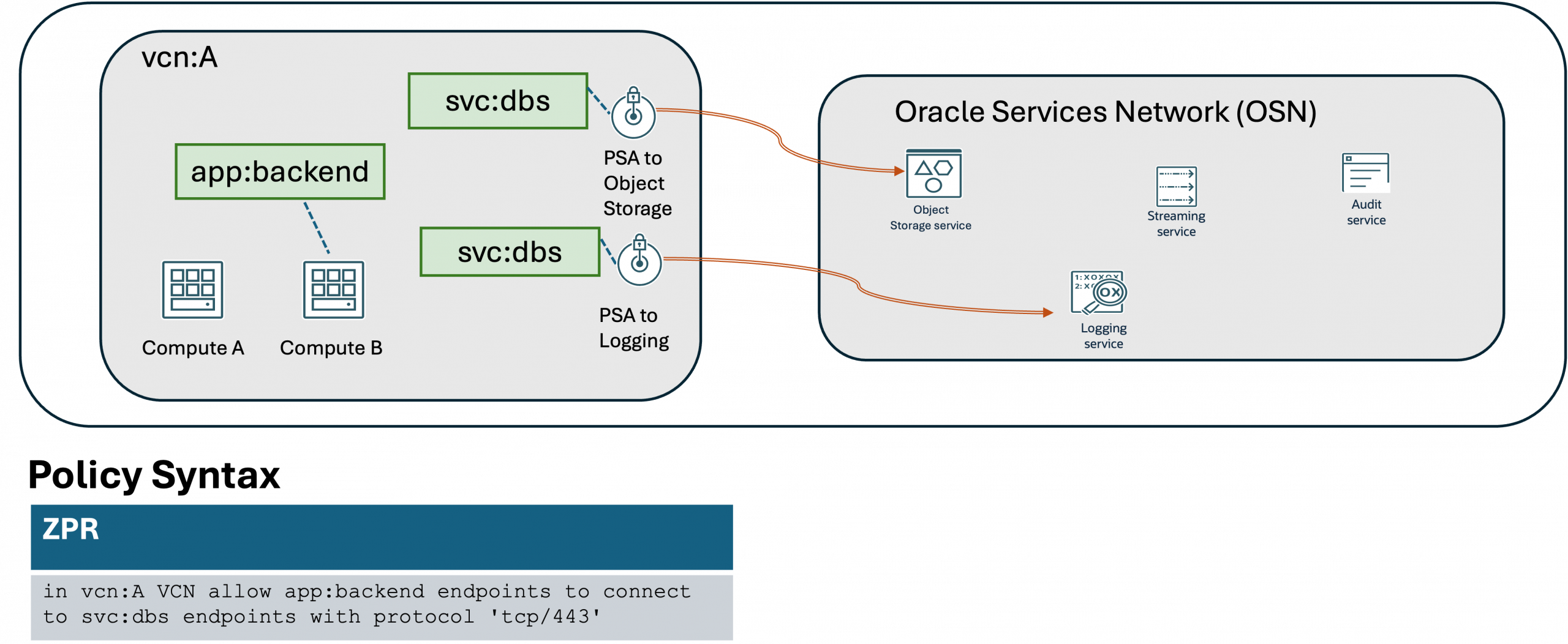

さらに、PSAは、ゼロトラスト・パケット・ルーティング(ZPR)セキュリティ属性やネットワーク・セキュリティ・グループ(NSG)を適用することで、既存のセキュリティフレームワークとシームレスに統合し、より正確できめ細かなアクセスルールを実現し、セキュリティ体制を強化します。ZPRとPSAを組み合わせることで、オブジェクトストレージ内のレポートやデータベースのバックアップなどの機密データがパブリックインターネットに漏洩するリスクを最小限に抑えることができます。たとえ攻撃者がネットワークに侵入したとしても、ZPRとPSAはプライベートで承認されたパスのみを強制するため、データを外部テナンシーに持ち出すことはできません。

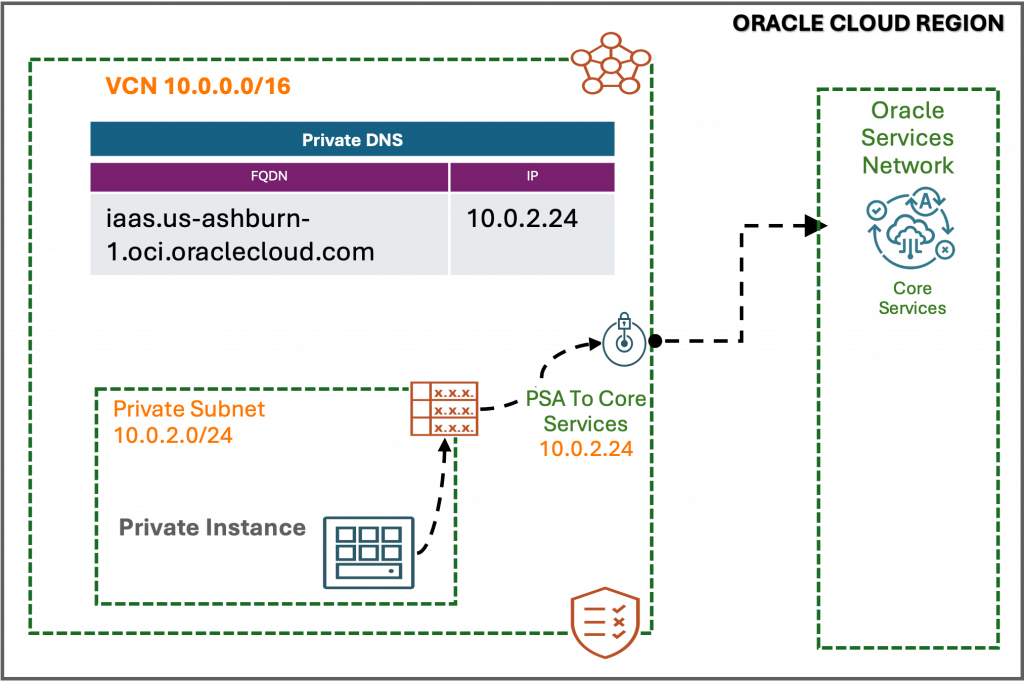

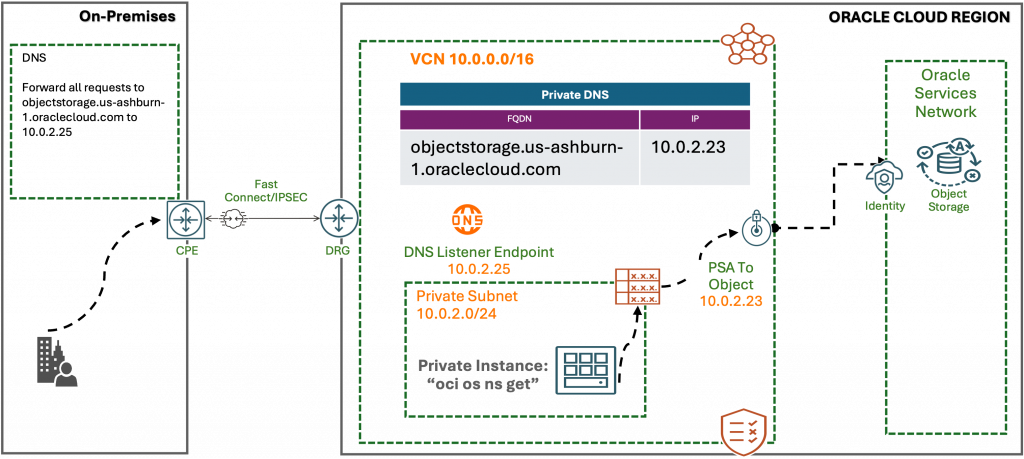

移行を可能な限り簡単にするために、プライベート DNS はサービスの既存の完全修飾ドメイン名 (FQDN) を PSA のプライベート IP に自動的にマッピングし、プライベート ネットワーク内の既存のワークロードは、コードを変更することなく、この安全なパスをすぐに使用し始めます。

プライベート サービス アクセスは現在、すべての OCI 商用リージョンで一般提供されており、政府リージョンでもまもなく利用可能になります。

なぜ私たちは PSA にこれほど興奮するのでしょうか?

エンタープライズクラウドの導入は、選択と制御が鍵となります。Private Service Access(PSA)の導入により、Oracle Cloud Infrastructure(OCI)は、クラウド環境の接続、セキュリティ保護、拡張の基準をさらに引き上げます。PSAにより、クラウド接続を完全に制御できます。堅牢なセキュリティ、ゼロトラストの適用、そして完全な運用の透明性を備え、お客様専用のプライベートネットワークを介して、選択したOracleサービスのみに直接かつプライベートに接続できます。このイノベーションにより、サービスごとにプライベートなアクセスが可能になります。

PSA は主要な顧客要件に直接対応します。

- きめ細かな粒度: PSA は、リージョン内の単一の OCI サービス API にアクセスするために使用され、きめ細かな接続 (必要なサービスのみ、それ以上は不要) を提供します。

- ゼロトラスト セキュリティ:ゼロ トラスト パケット ルーティング (ZPR) セキュリティ属性またはネットワーク セキュリティ グループ (NSG)を適用して正確なルールを適用できるため、サービスごとのきめ細かなアクセス ポリシーを表現できます。

- データ漏洩防止: PSAはテナント内認証情報を強制的に適用し、テナント間認証情報の使用をブロックするとともに、テナント間オブジェクトストレージPARへのアクセスをブロックします。IAM拒否ポリシーを追加することで、特定のサービスへのアクセスがPSA経由のみに制限され、パブリックアクセス(有効な認証情報を使用しても)がブロックされます。これにより、データ漏洩や漏洩に対するより強固な防御壁が実現します。

- シームレスな導入:既存のアプリケーションロジックは、コードを変更することなく引き続き動作します。PSAはサービスゲートウェイと共存できるため、他のサービスへのアクセスを中断することなく、選択したサービスを徐々にPSAに移行できます。

- 高いパフォーマンスと価値: PSAは優れたパフォーマンスと組み込みの回復力を提供します。さらに重要なのは、PSAは追加費用なしで利用できることです。

- 強化された可視性とトラブルシューティング: PSA には、強化されたネットワーク可視性を提供する詳細な動的メトリックが含まれており、トラブルシューティングを支援するネットワーク パス アナライザーをサポートしています。

これらがあなたのクラウド目標に合致するなら、PSA が役に立ちます。

PSA とは何ですか?

PSAは、各Oracleサービスへの専用のドアと考えてください。必要なドアだけを開けることができます。共有の通路や、制限区域への不正アクセスはありません。PSAを設定すると、選択したサブネットから対象のOracleサービスにプライベートIPが割り当てられます。プライベートDNSが配線を行うため、既存のアプリケーションロジックはそのまま動作します(コードの変更は不要です)。

上の図では、Object Storageへの安全な入り口として機能するPSAが作成されています。インスタンスがObject Storage APIを呼び出すと、VCN内のPSAのプライベートIPに自動的に解決されます。このPSAは、含まれるZPRポリシーとNSGルールを適用し、有効なテナンシー資格情報のみが許可されるようにします。

API トラフィックは、プライバシーと可視性に合わせてカスタマイズされたルートを通過するようになりました。

– サービスに直接アクセス

– プライベートネットワークに留まる

– パブリックIPにアクセスしない(許可しない限り)

– データ流出から保護され、セキュリティガバナンス標準に準拠しています

PSAの実際の様子

実例1:コアサービスを非公開にする

ワークロードはコアサービスのOCI APIに接続する必要がありますが、そのトラフィックをパブリックインターネット上で非表示にしたいとします。PSAを使えば、「コアサービス」用のプライベートパスをコンソールで数回クリックするだけで簡単に作成できます。アプリが を呼び出すと、iaas.us-ashburn-1.oci.oraclecloud.comすべての通信がプライベートレーン上に維持され、リスクの高い迂回は発生しません。

実例2:セキュリティの強化 - ZPRとの統合

現代のクラウドセキュリティは「最小権限」、つまり適切なワークロードのみが適切なデバイスに接続できるようにすることを重視しています。PSAでは、ゼロトラスト・パケット・ルーティング・ポリシーを記述したり、ネットワーク・セキュリティ・グループ(NSG)を使用したりできます。例えば、タグ付けされたVMのみがapp:backendPSAのタグ付けされたエンドポイントと通信できるようにしますsvc:dbs。これは、運用上の煩雑さを排除した、精密な制御です。

実例3:シームレスなハイブリッドクラウド

オンプレミスのシステムからOCIサービスへの接続が必要ですか?PSAは、そのチャネルをプライベートかつクリーンな状態に保ちます。オンプレミスのDNSをVCNリゾルバに向けると、PSAのプライベートIPのみが返され、サービスへの接続に使用されます。これは、シンプルでクリーン、そして監査担当者の満足度も高いハイブリッドクラウドセキュリティです。

実例4: IAM Denyによるセキュリティ強化

セキュリティを最大限に高めるため、IAM Denyポリシーは、OCIサービスへのアクセスを指定されたPSA経由のみに制限し、不正なアクセスをブロックします。例えば、リクエストがPSA経由ではない場合にサービスへのアクセスをブロックしたり、特定のPSAエンドポイントへのアクセスを制限したりできます。このデータレイヤーガードレールは、PSAのネットワークレベルセキュリティとゼロトラストポリシーを補完し、サービスゲートウェイやその他のパスを介したアクセスを防止します。これは、最小限の権限を適用するための強力な手段であり、承認された接続のみがサービスにアクセスできるようにすることで、コンプライアンスを維持し、データの流出を阻止します。

オブジェクトストレージのIAMポリシーの例

Deny any-user to inspect object-family in tenancy where any {not request.gateway.id, request.gateway.type != 'privateserivceaccess'}

最後に

プライベート・サービス・アクセスは、Oracle Cloudのお客様に、プライバシー、セキュリティ、そしてシンプルさが調和した、新たな制御の世界を切り開きます。コンプライアンスのためのAPIのロックダウン、ゼロトラスト・ネットワークの構築、クリーンなハイブリッド統合の構築など、あらゆる場面でPSAは頼りになるツールキットです。

OCI PSAで、より安全で柔軟性が高く、監査にも優れたクラウド接続を実現しましょう。今すぐ始めましょう。クラウドの境界が思い通りに移動します。

サポートされているサービスとベスト プラクティスの完全なリストについては、Private Secure Access の概要ページをご覧ください。技術的な詳細については、OCI ドキュメント ポータルをご覧ください。

コメント

コメントを投稿