独自の認証局の導入 (2026/02/03)

独自の認証局の導入 (2026/02/03)

https://blogs.oracle.com/cloud-infrastructure/intro-bring-your-own-certificate-authority

投稿者:Meghana Vyakaranam | Senior Product Manager - OCI Security

既存のPKIをOracle Cloudに拡張する、よりシンプルな方法。既存のシステムを再構築する必要はありません

OCI Certificates用のBring Your Own Certificate Authority (BYOCA)のリリースを発表します。これは、企業が既存の証明機関 (CA) インフラストラクチャを OCI に直接統合し、同時に秘密鍵を完全に制御できる柔軟性を提供するために設計された機能です。

今日の企業は、数千ものアプリケーション、規制要件、そして長年にわたる信頼チェーンを支える、成熟した、深く根付いたPKI環境を運用しています。この階層をクラウドで再構築することは、費用とリスクを伴い、実現可能性は低いと言わざるを得ません。これは、規制と監査が厳しく、ポリシーにより信頼のルートをオンプレミスに維持することが求められる業界のお客様にとって特に重要です。このような環境において、セキュリティ管理者、アーキテクト、そしてCIOは、コンプライアンス義務を遵守し、運用リスクを軽減し、途切れることのない信頼を維持できるモデルを必要としています。既存のルートCAをOCIに接続し、信頼の継続性を維持し、運用を中断することなくクラウド自動化を導入するための、安全で予測可能な方法が必要です。

BYOCA はまさにこのために構築されています。

既存の信頼チェーンの柔軟性を解き放つ

現在、OCI Certificatesを利用することで、お客様はクラウド上でプライベートPKIを構築し、CAの作成、証明書の発行、そして安全で自動化されたワークフローによるライフサイクル管理を行うことができます。しかしながら、一部の企業では、長年利用してきたルートCAに依存しており、クラウド上で再構築することを望まないケースもあります。

BYOCA では、これらの機能をさらに拡張し、お客様がキーを完全に制御しながら既存のルート CA を OCI に導入できるようにします。

今日できること

BYOCA を使用すると、次のことが可能になります。

- 秘密鍵を公開せずに既存のルート CA 階層を OCI に拡張する

- 外部ルートによって署名されたCSRを使用してOCI管理の従属CAを作成する

- 安全なKMSベースのキーを使用して、OCI管理の下位CAから直接証明書を発行します。

これにより、現在の PKI 投資と OCI の自動化およびスケーラビリティの利点との間のギャップが埋められます。

これはあなたにとってどのようなメリットがありますか

柔軟性の向上

再設計することなく、OCI で既存の CA インフラストラクチャ、ポリシー、ガバナンス モデルを活用します。

相互運用性の向上

ハイブリッド環境を簡単に接続できます。BYOCA を使用すると、オンプレミス、マルチクラウド、OCI にわたる分散ワークロードの実行が容易になります。

より強力なコンプライアンス調整

BYOCA は、職務分離モデル、規制要件、監査義務を厳格にサポートし、OCI は安全でコンプライアンスに準拠したプラットフォームで下位 CA の運用ライフサイクルを管理します。

柔軟なセキュリティオプション

鍵の保存場所と管理方法を決定します。OCI が下位 CA の運用負荷を管理しながら、ルート鍵を完全に制御します。

仕組み

独自のルートCAを導入

証明書(PEM)を提供するだけで、外部ルートCAをOCI Certificatesにインポートできます。秘密鍵をアップロードする必要はありません。OCIはこれを外部管理ルートCAとして登録し、既存のPKIとの信頼を維持しながら、鍵がお客様の管理下に置かれることを保証します

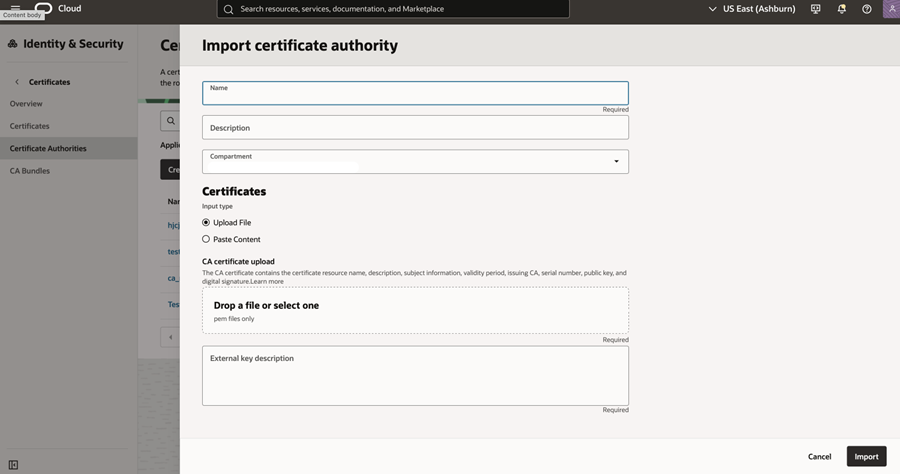

RootCA をインポートするにはどうすればいいですか?

- OCI コンソールで、☰ (ハンバーガー メニュー)を開き、 [Identity & Security] → [Certificates]に移動します。

- [証明機関] の下で、[証明機関のインポート] をクリックします。

- ルート CA をインポートする名前、説明、コンパートメントを入力します。

- 次に、ルートCA証明書のPEMファイルをOCIにアップロードするか貼り付けます。外部キーの説明を追加し、「インポート」をクリックします。

OCI管理の従属CAを作成する

ルートCAをインポートしたら、OCIで証明書署名リクエスト(CSR)を生成し、 「証明機関の作成」で「従属証明機関:外部CA発行、内部管理」を選択して新しい従属CA(サブCA)を作成できます。次に、既存のルートCAキーを使用してこのCSRに外部署名し、署名済みの証明書をOCIにアップロードします。その時点で、OCI Certificatesサービスが従属CAをアクティブ化し、OCI KMSに安全に保存されたキーを使用してユーザーに代わって管理します。この従属CAには、HSMで保護されたキーが必要です。

どうやって作成するのですか?

外部ルートCAをOCIにインポートしたら、

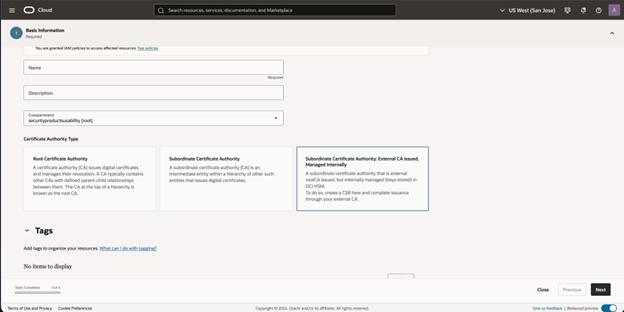

- 証明機関のリストページで、「証明機関の作成」をクリックします。

- [基本情報]で、CA をインポートする名前、説明、コンパートメントを入力します。

- 「下位証明機関(外部 CA 発行、内部管理)」カードをクリックします。

- 「認証局の設定」で、この従属認証局の親認証局として機能する、インポート済みの外部ルート認証局を選択します。次に、従属認証局の秘密鍵を保護するVaultとKMS鍵を選択します。鍵は、OCI KMSで以前に作成したもの、またはOCIにインポートしたものを使用できます。

- 「ルール」では、有効期限ルールと発行ルールが自動的に有効になっています。証明書と従属CAの有効期限、パスの長さ、名前の制約を設定できます。

- 失効の詳細を入力し、「証明機関の作成」をクリックします。

これにより、OCIに従属CAエンティティが作成されます。これをアクティブ化するには、以下の手順に従ってください。

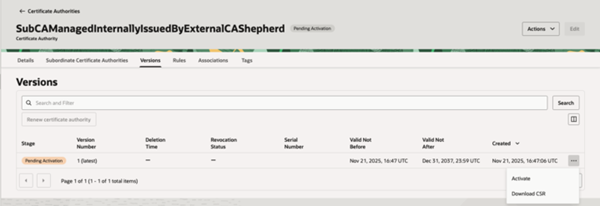

- 証明機関のリストの下で、最近作成した「下位証明機関、外部 CA 発行、内部管理」タイプのサブ CA を選択します。

- 「バージョン」タブに移動し、「Pending_Activation」ステージと表示されていることを確認します。希望のバージョンの「…」をクリックし、「CSRのダウンロード」をクリックします。

- ダウンロードした CSR を取得し、外部 CA による署名を取得します。

- 同じ「バージョン」タブに戻り、「アクティベート」をクリックします。署名済みの証明書をアップロードし、「アクティベート」をクリックします。

結果:

- 完全に機能する従属CA

- OCI KMS内で生成またはインポートされた秘密鍵の柔軟なオプション

- 完全な OCI ライフサイクル管理と SubCA からの証明書の直接発行

また、下位 CA の独自の非対称キー ペアを OCI KMS に直接インポートできるため、キーの作成および制御方法の柔軟性が向上します。

次のステップ

機能の仕組みについて詳しくは、技術ドキュメントをご覧ください

詳しく知るには、まずは実際に試してみるのが一番です。Oracle Cloud Infrastructure Security製品の詳細をご覧いただくには、当社のWebサイトにアクセスし、Free Tierアカウントにサインアップして詳細をご確認ください。

コメント

コメントを投稿