LoganAIを使用したAI拡張によるFusion ESS、監査およびセキュリティ・ダッシュボードからのインサイトの取得- パート3 (2026/02/08)

LoganAIを使用したAI拡張によるFusion ESS、監査およびセキュリティ・ダッシュボードからのインサイトの取得- パート3 (2026/02/08)

投稿者:Royce Fu | Master Principal Cloud Architect

はじめに

ブログ シリーズのパート 3 へようこそ。ここでは、Fusion Applications 監査ログを単に収集するだけでなく、それらのログを活用して、組織の Fusion セキュリティと運用の健全性を実際に監視する方法を説明します。

OCI Log AnalyticsでFusion Applicationsの監査ログの取り込みを設定した後(パート1と2)、組織は生のログデータを実用的なインサイトに変換する必要があります。このブログ記事では、OCI Log AnalyticsダッシュボードとLoganAIを活用して、Fusion ApplicationsのESSジョブ、セキュリティイベント、監査アクティビティを包括的に可視化する方法を紹介します。ダッシュボードの可視化について解説し、FusionのネイティブインターフェースとOCI Log Analyticsの機能を比較し、AIを活用した分析によるプロアクティブな監視と脅威検出を紹介します。

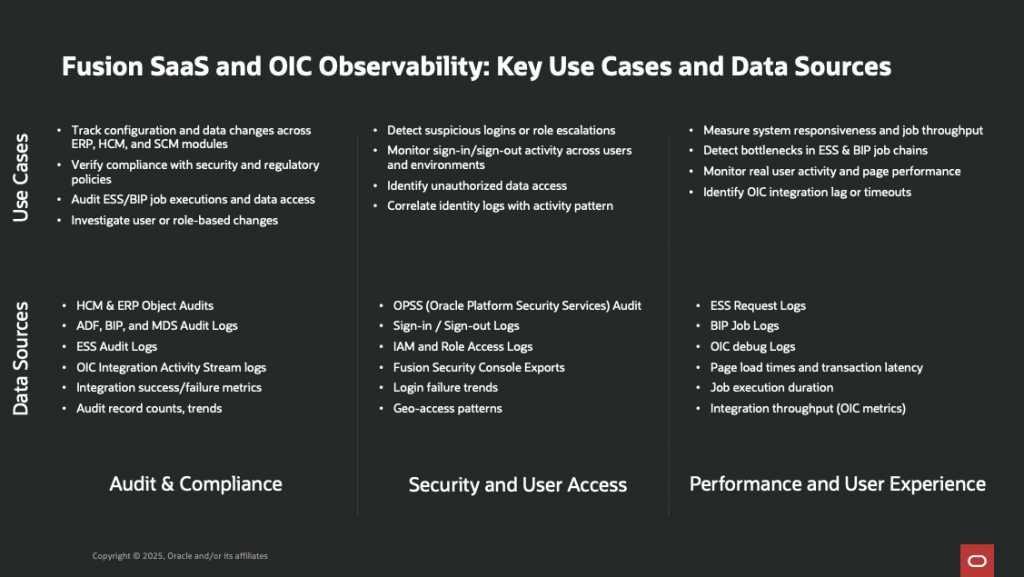

Fusion 監査ログの主な使用例の概要:

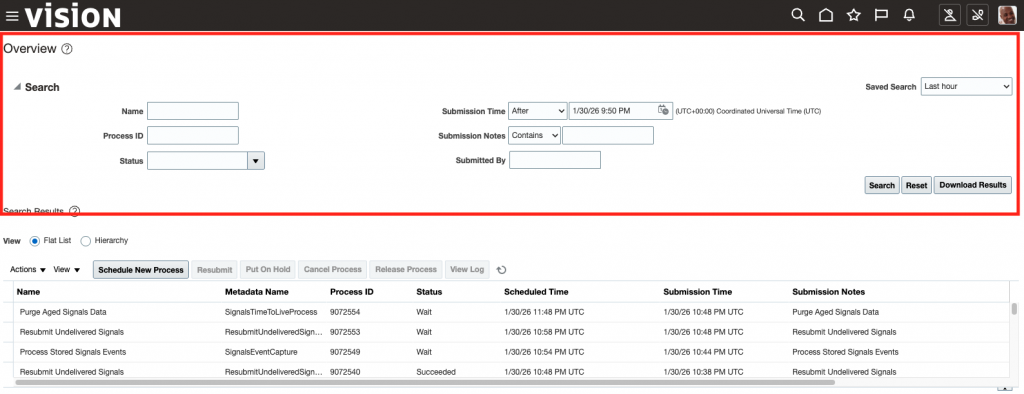

Oracle Fusion は、スケジュールされたジョブや監査イベントを追跡するための基本的なネイティブツールを提供していますが、これらのインターフェースは多くの場合制限されており、過去の傾向を確認したり、モジュール間でセキュリティ活動を相関させたり、関係者向けにダッシュボードをカスタマイズしたりするのが難しい場合があります。最も重要なのは、監視ニーズが進化するにつれて、より詳細な分析とよりプロアクティブなアプローチが必要になることです。

これまで、組織は、下記のような重要な質問に答えるために、一連のダッシュボードとレポートを開発し、ルールベースのアラートを設定し、ログ レコードを精査してパターンを特定してきました。

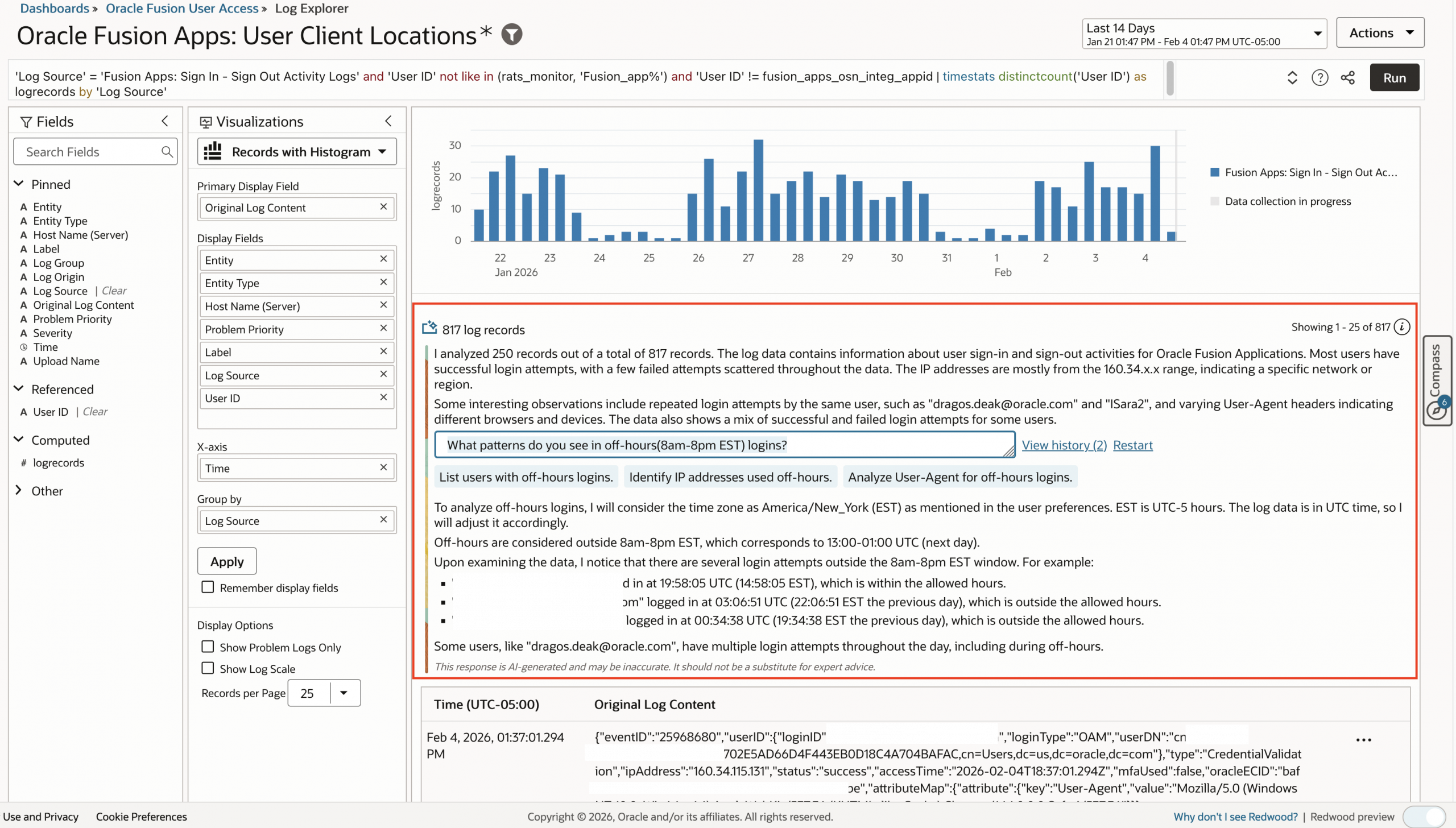

- 勤務時間外のログインにはどのようなパターンが見られますか?

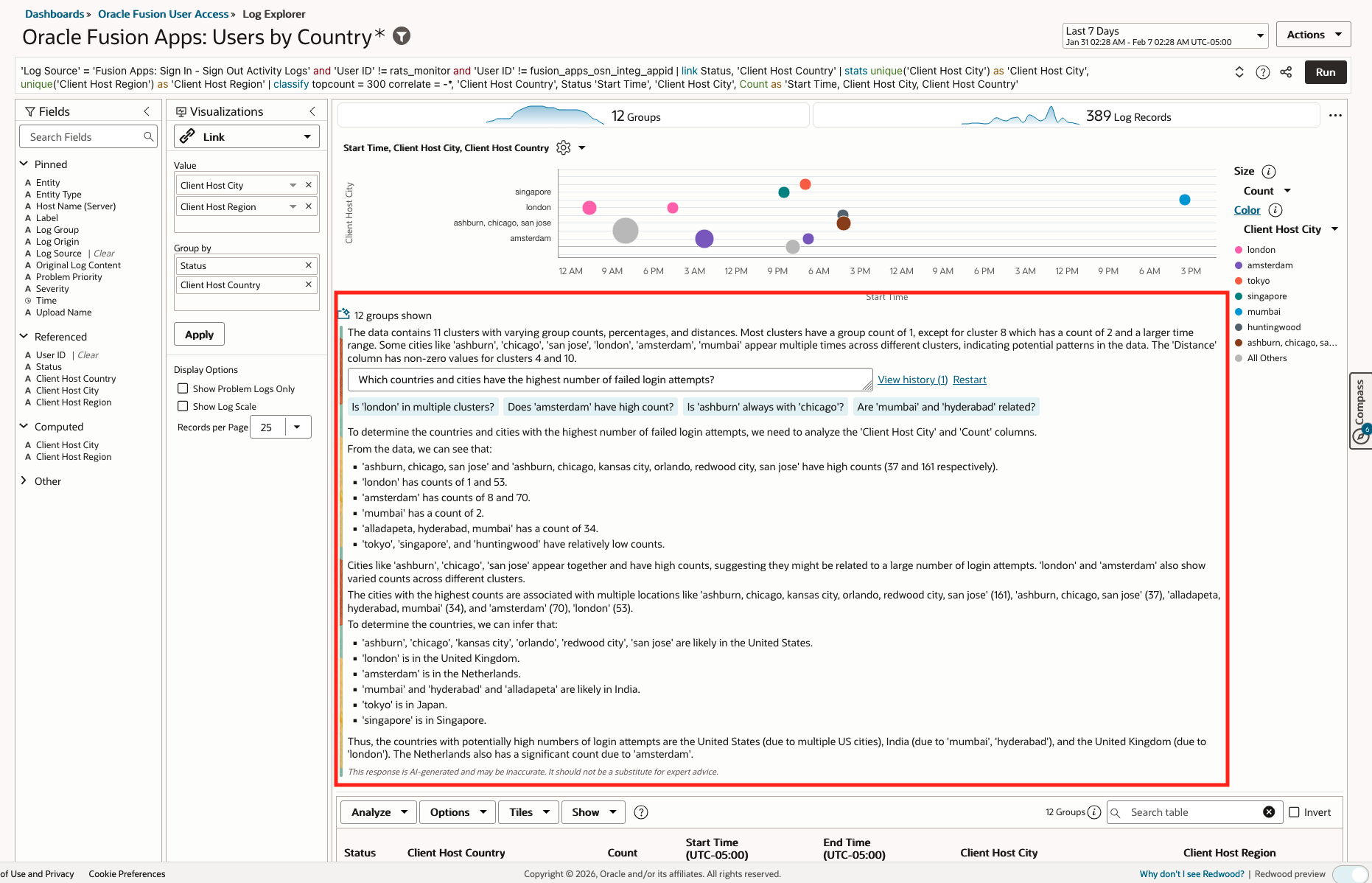

- 過去 24 時間以内に地理的に離れた場所からログインしたユーザーは誰ですか?

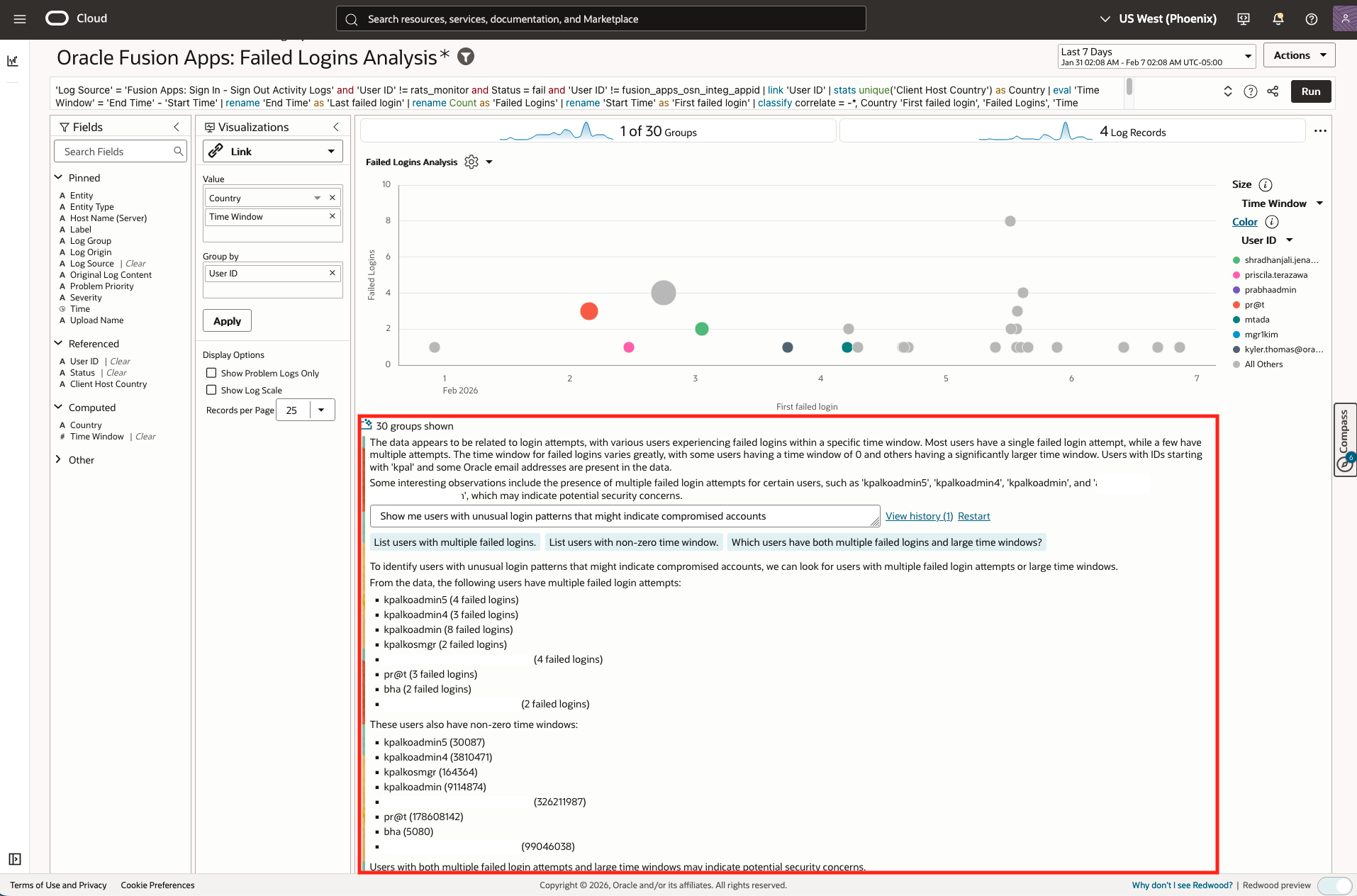

- 侵害されたアカウントを示唆する異常なログインパターンを持つユーザーを表示します

- モジュール全体でジョブの遅延や繰り返し発生するエラーにパターンはありますか?

- 最も頻繁に失敗する ESS ジョブは何ですか、またその理由は何ですか?

- ESSジョブ実行におけるパフォーマンス低下の兆候となる可能性のある異常なパターンを特定する

- 最近の傾向に基づくと、どの ESS ジョブが失敗するリスクがありますか?

- CRM モジュールで ESS ジョブのパフォーマンスが低下する原因は何ですか?

Oracleは、Fusion ApplicationsとOCI Log Analyticsに関する専門知識を結集し、Fusion Applicationsの監査ログとセキュリティイベントを包括的に表示するダッシュボードとレポートを開発しました。これらのダッシュボードは、Log Analyticsダッシュボードのセクションですぐに使用できる状態で公開されています。また、 Oracle o11yソリューションのGitHubリポジトリで、より詳細な技術コンテンツもご覧いただけます。

- Oracle Fusion Apps ESS 分析: 実行されたジョブの合計数、成功率と失敗率、履歴傾向、失敗したジョブや遅延したジョブの迅速な識別など、Enterprise Scheduler Service (ESS) ジョブ実行ステータスの包括的なビューを提供します。

- Oracle Fusion Apps ユーザー アクセス分析: ログイン/ログアウト アクティビティ、一意のユーザー数、クライアントの場所、失敗したログイン試行、モジュール全体の疑わしいサインイン/ログアウト パターンなど、Fusion ユーザー アクセス イベントに関する詳細な情報を提供します。

- Oracle Fusion Apps OPSS 監査分析: OPSS (Oracle Platform Security Services) 監査イベントに焦点を当て、特権アカウントの使用、ポリシーの変更、コンプライアンスおよびインシデント調査のためのセキュリティ関連の構成アクティビティを明らかにします。

- Oracle Fusion Apps SOA : 主要な SOA (サービス指向アーキテクチャ) プロセス アクティビティを追跡し、接続されたシステムの統合エラー、プロセス実行ステータス、ボトルネックを特定します。

- Oracle Fusion Apps Data Service (MDS) Unified : Fusion Metadata Services (MDS) アクティビティの可視性を統合し、モジュール全体の構成変更と重要なメタデータ管理イベントを明らかにします。

- Oracle Human Capital Management ビジネス オブジェクト: 変更、ワークフロー、機密性の高い人事データ アクティビティなど、HCM ビジネス オブジェクトに関連する重要なトランザクションとアクセス パターンを監視します。

- Oracle Fusion Apps OIC プロセス監視: Oracle Integration Cloud (OIC) プロセスの実行、統合フロー、および Fusion Apps に関連する障害を監視し、クラウドベースの統合の運用保証を提供します。

Oracle Fusion Apps Enterprise Scheduler Service (ESS) 分析ダッシュボードの理解

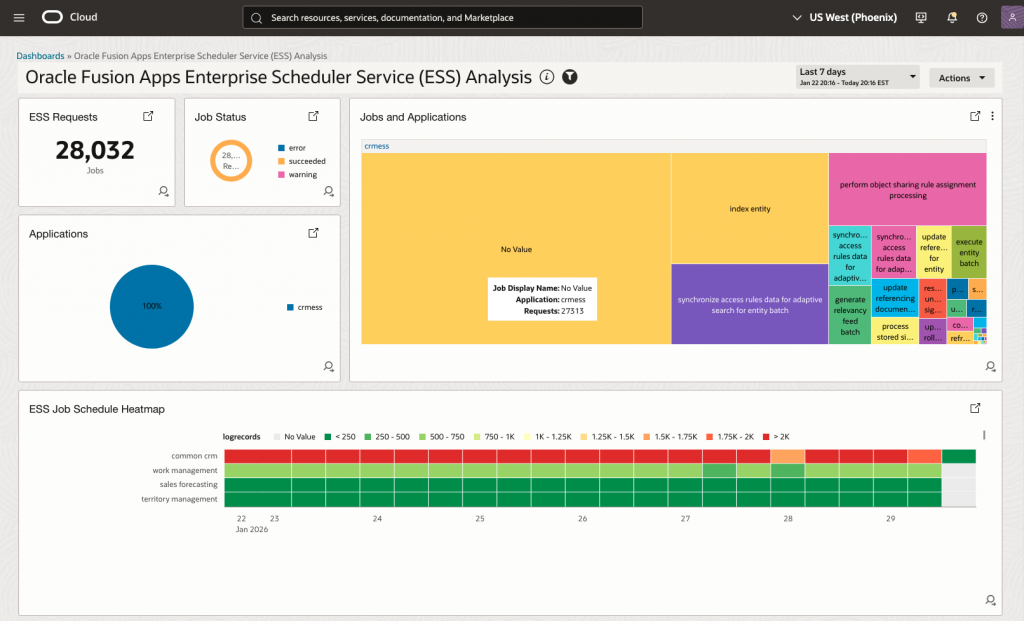

ESS分析ダッシュボードは、ESSジョブの実行状況を包括的に把握できるダッシュボードであり、プロアクティブな監視と迅速なトラブルシューティング機能を提供します。管理エージェントREST APIソース(パート2で設定)から取得したESS監査ログデータを集約し、複数の可視化ウィジェットで表示します。以下のスクリーンショットは、ESS分析ダッシュボードを示しています。

各ウィジェットは特定の監視目的を果たします。

- リアルタイムのジョブ ステータス監視: 各ジョブを詳しく調べなくても、合計ジョブ数、成功率、失敗数など、ESS ジョブの全体的な健全性を即座に確認できます。

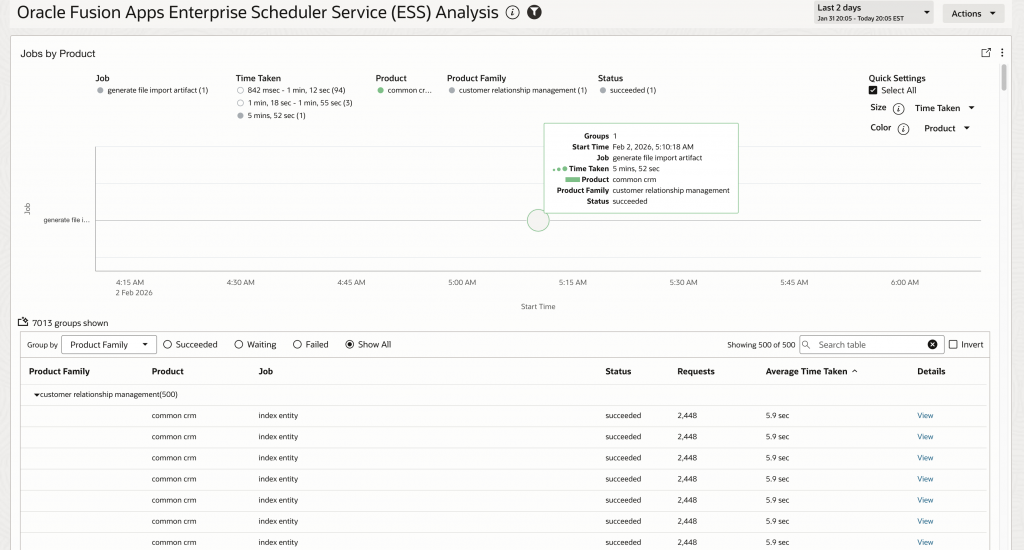

- 履歴傾向分析: ジョブのパフォーマンスの長期的な傾向とパターンを表示して、時間の経過に伴う速度低下や繰り返し発生する問題を特定します。

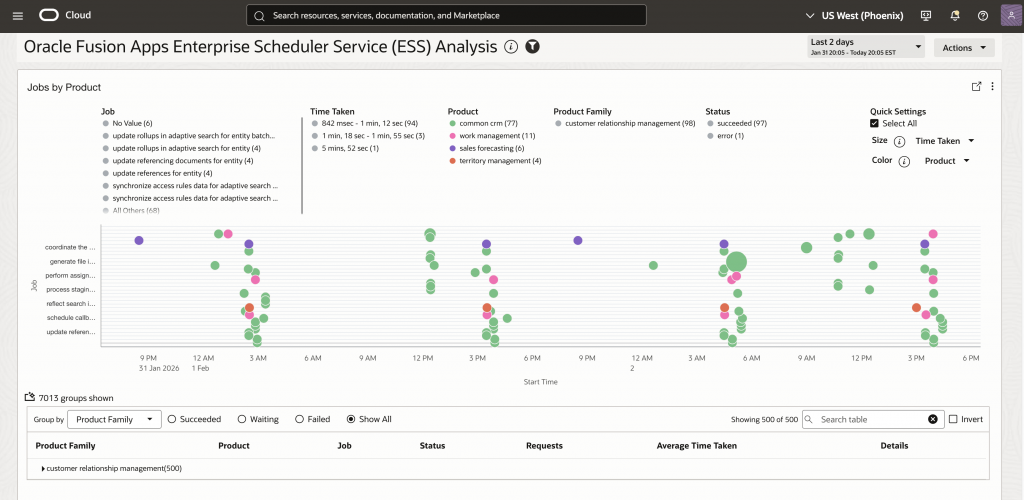

- モジュール間のジョブ相関: すべての Fusion モジュールからの ESS ジョブ データをまとめて表示し、複数のモジュールにまたがる問題を簡単に特定できます。

- パフォーマンス低下の検出: 通常よりも実行速度が遅いジョブをすばやく見つけて、障害が発生する前に問題を修正できます。

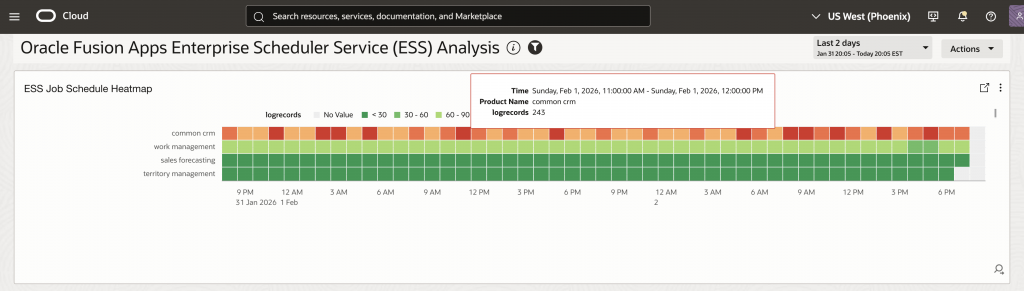

- スケジュール最適化の洞察: ヒートマップを使用して忙しい期間やスケジュールの競合を見つけ、ジョブのワークロードをより適切に計画して分散できるようにします。

ESS 分析ダッシュボードは、日常業務にいくつかの重要な利点をもたらします。

- 一目でわかるヘルスモニタリング:管理者は、複数のFusion画面を操作したり、手動でデータを集計したりすることなく、一定期間のESSジョブ全体のヘルスを迅速に評価できます。ダッシュボードのサマリーウィジェット(カウンター、ドーナツチャート、ステータス分布)により、ジョブの実行ステータスを即座に確認できます。

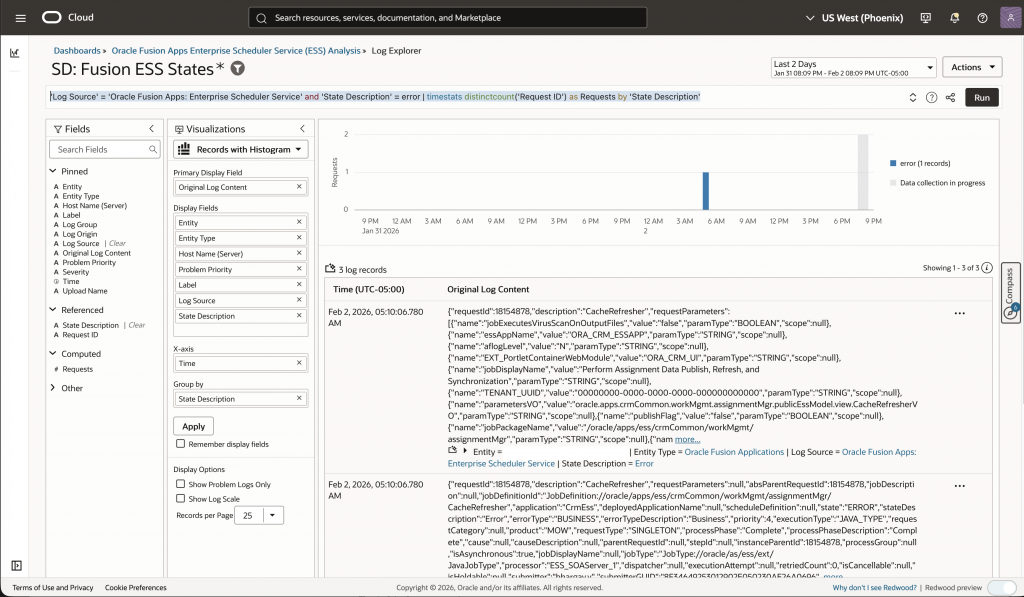

'Log Source' = 'Oracle Fusion Apps: Enterprise Scheduler Service' | stats distinctcount('Request ID') as Requests by 'State Description'

- 迅速な障害特定:失敗したジョブの数をクリックすると、ログエクスプローラーが別のタブを開き、失敗したジョブの詳細と対応するクエリを表示します。クエリは以下のとおりです。

'Log Source' = 'Oracle Fusion Apps: Enterprise Scheduler Service' and 'State Description' = error | timestats distinctcount('Request ID') as Requests by 'State Description'

- スケジュールの競合防止: ESS ジョブ スケジュール ヒートマップ (ウィジェット 5) は、期間全体の実行パターンを視覚化し、ジョブの実行に影響する前に管理者がスケジュールの競合を特定して解決できるようにします。

'Log Source' = 'Oracle Fusion Apps: Enterprise Scheduler Service' | stats distinctcount('Request ID') as Requests by hour('Start Time')

- パフォーマンストレンド認識:履歴トレンド分析により、管理者は徐々に速度が低下しているジョブを特定し、障害が発生する前にプロアクティブな最適化を行うことができます。「ESSジョブ実行時間分析」(ウィジェット4)や「実行時間が低下しているジョブ」(ウィジェット7)などのウィジェットは、これらのトレンドを自動的に表示します。

'Log Source' = 'Oracle Fusion Apps: Enterprise Scheduler Service' | timestats avg(ElapsedTime) as 'Avg Duration', max(ElapsedTime) as 'Max Duration' by 'Job Display Name'

- モジュール間影響評価:ジョブの失敗やパフォーマンスの問題を調査する際に、管理者は影響を受けるFusionモジュールを迅速に把握し、複数のアプリケーション領域にわたる問題の相関関係を把握できます。この統合ビューは、ESSジョブの問題のより広範な影響を理解するために不可欠です。

'Log Source' = 'Oracle Fusion Apps: Enterprise Scheduler Service' | stats distinctcount('Request ID') as Requests, avg(ElapsedTime) as 'Avg Duration' by 'Product Family'

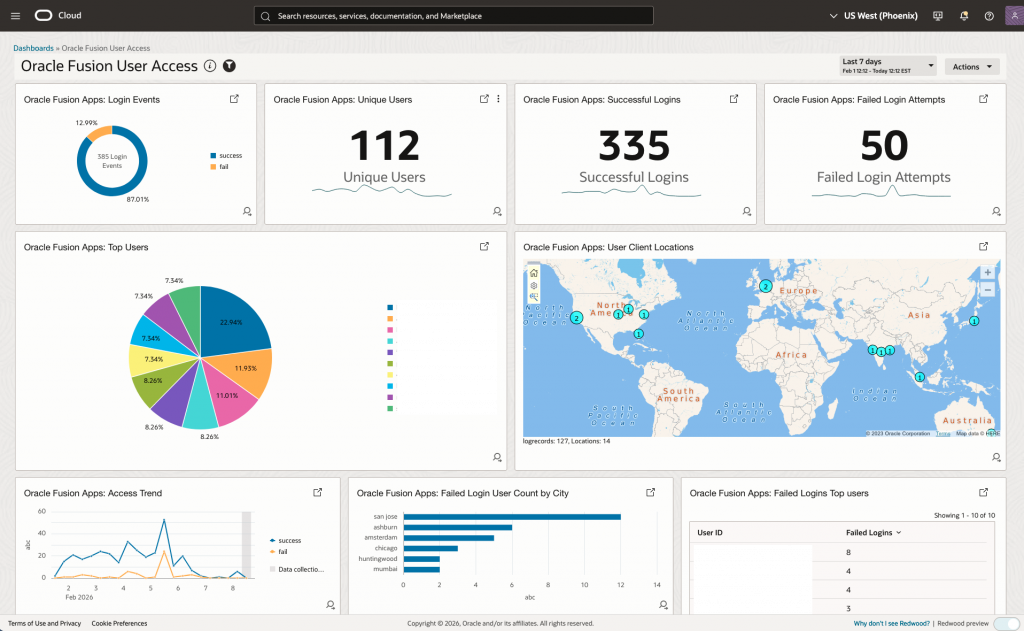

Oracle Fusion Apps ユーザーアクセス分析ダッシュボードの理解

ユーザーアクセス分析ダッシュボードは、Fusionのユーザーアクセスイベントを包括的に把握できるダッシュボードで、プロアクティブな監視と迅速なトラブルシューティング機能を提供します。管理エージェントREST APIソース(パート2で設定)から取得したFusionユーザーアクセス監査ログデータを集約し、複数の可視化ウィジェットで表示します。次のスクリーンショットは、ユーザーアクセス分析ダッシュボードを示しています。

各ウィジェットは特定の監視目的を果たします。

- リアルタイムのログイン アクティビティ モニタリング: 各ログイン イベントを詳しく調べなくても、合計ログイン イベント数、成功率、失敗率など、Fusion ユーザー アクセスの全体的な健全性を即座に確認できます。

- 履歴傾向分析: ログイン アクティビティの長期的な傾向とパターンを表示して、時間の経過に伴う速度低下や繰り返し発生する問題を特定します。

- モジュール間のログイン相関: すべての Fusion モジュールからの Fusion ユーザー アクセス データをまとめて確認できるため、複数のモジュールにまたがる問題を簡単に特定できます。

- 地理的異常検出: アカウントの侵害や不正アクセスを示唆する可能性のある異常な地理的アクセス パターンを識別します。

- 失敗したログイン分析: 失敗したログイン試行を追跡および分析して、潜在的なセキュリティの脅威やブルート フォース攻撃を特定します。

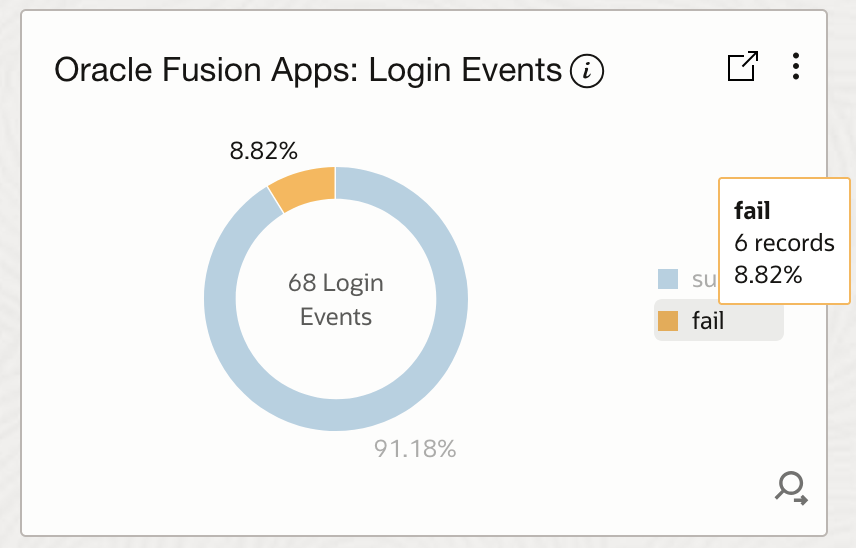

- Fusion ユーザー アクセス ログイン イベント分析: このウィジェットは、ステータス (成功、失敗) 別にログイン イベント数を表示し、認証アクティビティの概要を提供し、セキュリティの脅威を示している可能性のある認証の失敗を特定するのに役立ちます。

'Log Source' = 'Fusion Apps: Sign In - Sign Out Activity Logs' and 'User ID' != rats_monitor and 'User ID' != fusion_apps_osn_integ_appid | stats count as 'Login Events ' by Status | sort -Status

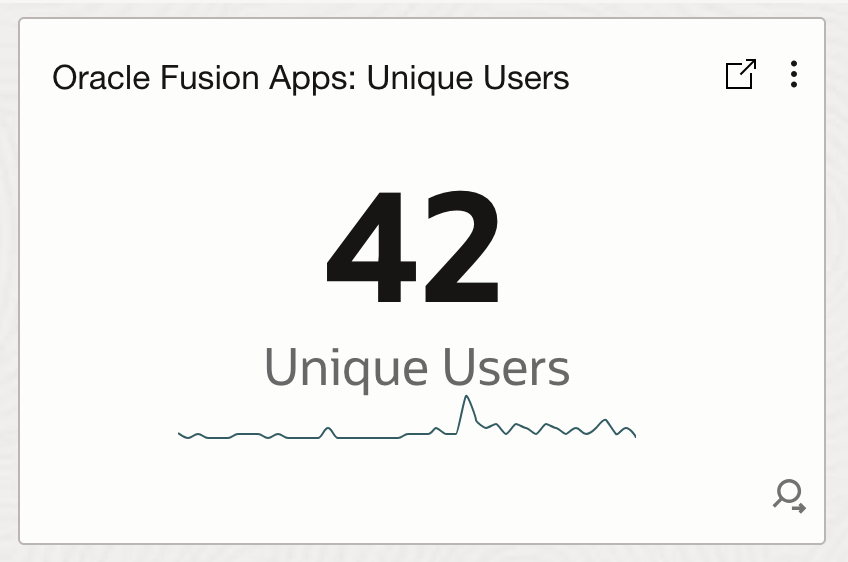

- Fusion ユーザー アクセスのユニーク ユーザー分析: このウィジェットは、一定期間にわたって Fusion アプリケーションにアクセスするユニーク ユーザーの数を追跡し、管理者がユーザー アクティビティの傾向を監視して、ユーザー エンゲージメントの異常な急増や減少を検出できるようにします。

'Log Source' = 'Fusion Apps: Sign In - Sign Out Activity Logs' and 'User ID' != rats_monitor and 'User ID' != fusion_apps_osn_integ_appid | stats distinctcount('User ID') as 'Unique Users', trend(distinctcount('User ID'))

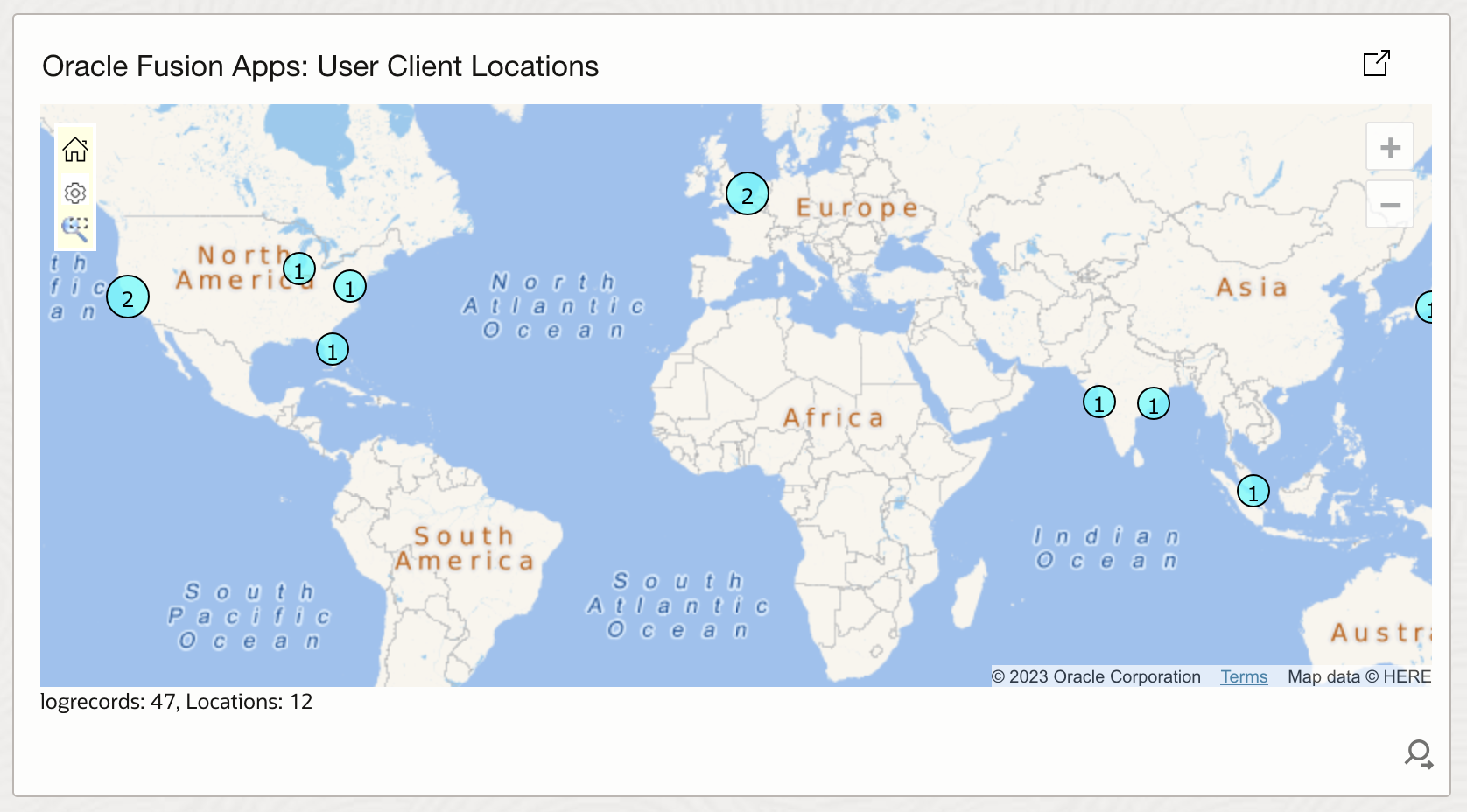

- Fusion ユーザー アクセスの地理的クライアント位置分析: このウィジェットは、世界地図上の地理的位置ごとにユーザー アクセスを視覚化し、アカウントの侵害や不正アクセスを示唆する可能性のある、あり得ない移動シナリオや異常な地理的アクセス パターンを特定するのに役立ちます。

<copy> 'Log Source' = 'Fusion Apps: Sign In - Sign Out Activity Logs' and 'User ID' != rats_monitor and 'User ID' != fusion_apps_osn_integ_appid | stats distinctcount('User ID') as 'Unique Users' by 'Client Host Country', 'Client Host City'

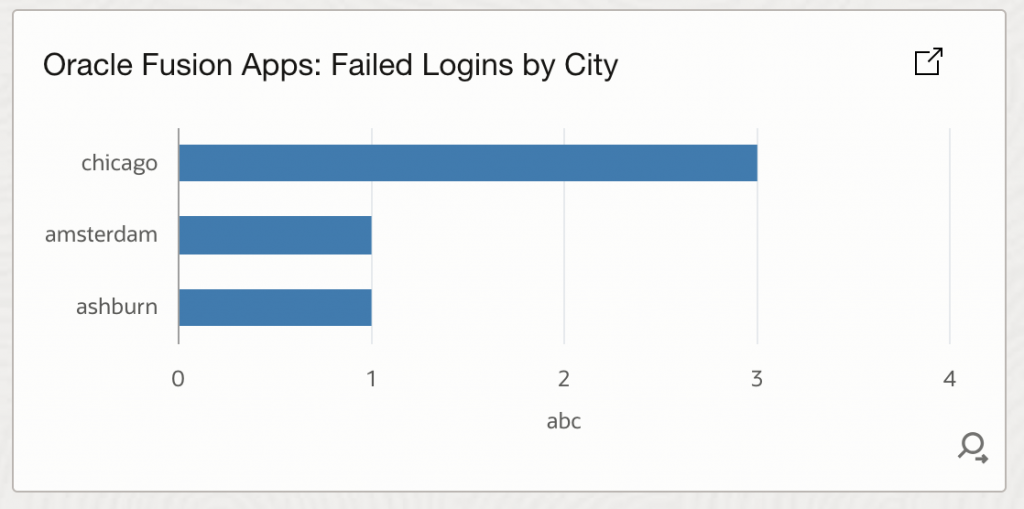

- Fusion アプリ: 都市別のログイン失敗ユーザー: このウィジェットには、都市ごとにグループ化された失敗したログイン試行が表示され、ブルート フォース攻撃や資格情報の侵害を示している可能性のある認証失敗の地理的ホットスポットを特定するのに役立ちます。

'Log Source' = 'Fusion Apps: Sign In - Sign Out Activity Logs' and 'User ID' != rats_monitor and 'User ID' != fusion_apps_osn_integ_appid and 'Status' = 'Failed' | stats count as FailedLoginCount by 'Client Host City'

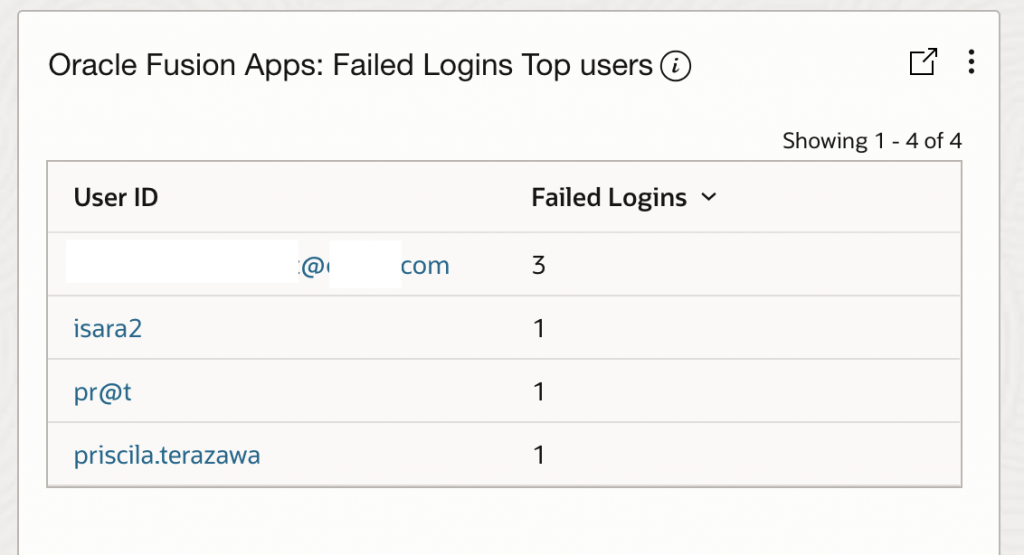

- Fusion アプリ: ログインに失敗した上位ユーザー: このウィジェットは、ログイン試行の失敗回数が最も多いユーザーを識別し、侵害された可能性のあるアカウントやブルート フォース攻撃のターゲットの調査の優先順位付けに役立ちます。

'Log Source' = 'Fusion Apps: Sign In - Sign Out Activity Logs' and 'User ID' != rats_monitor and 'User ID' != fusion_apps_osn_integ_appid and 'Status' = 'Failed' | stats count as FailedLoginCount by 'User Name'

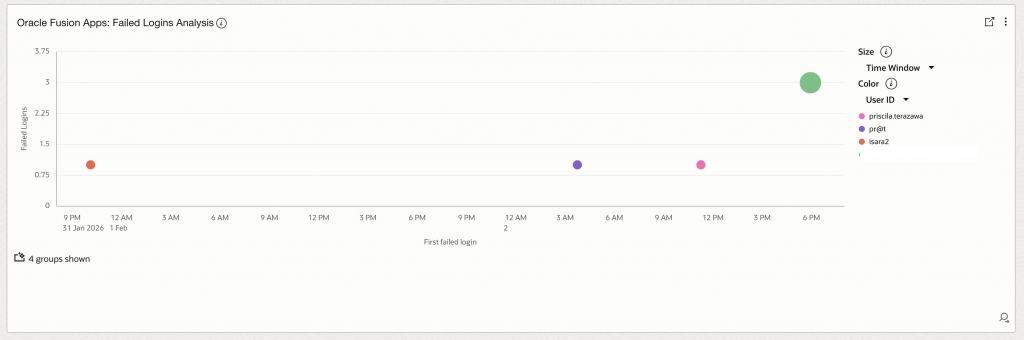

- Fusion アプリ: 失敗したログインの多次元分析: このウィジェットは、失敗したログインを国別および都市別に多次元で表示し、相関分析を行って地理的地域全体にわたる協調攻撃を特定できるようにします。

'Log Source' = 'Fusion Apps: Sign In - Sign Out Activity Logs' and 'User ID' != rats_monitor and 'User ID' != fusion_apps_osn_integ_appid and 'Status' = 'Failed' | stats count as FailedLoginCount by 'Client Host Country', 'Client Host City'

GenAI を活用したインサイトで Fusion Log Analytics を強化

Log Analytics に GenAI を活用した LoganAI 機能が導入されたことで、このプロセスは劇的に強化されました。管理者やセキュリティチームは、平易な言葉で質問するだけで済みます。LoganAI は、基盤となるログデータを大規模言語モデル (LLM) のコンテキストとして自動的に活用します。つまり、複雑な運用およびセキュリティに関する質問に対して、クエリを手動で記述したり、データを準備したりすることなく、明確で実用的な回答をリアルタイムで得ることができます。LoganAI の GenAI 機能を活用することで、静的なメトリクスから動的な AI 駆動型の可観測性へと移行し、ログを LLM のコンテキストとして提供するだけで、ESS ジョブ処理と Fusion ユーザーアクセスの両方について、より迅速かつ詳細な分析情報を得ることができます。

このセクションでは、LoganAI が GenAI を活用したコンテキスト認識型インテリジェンスと会話型アプローチを使用して Fusion の運用とセキュリティの監視を向上させ、高度なログ分析を誰もがアクセスして実行できるようにする方法を紹介します。

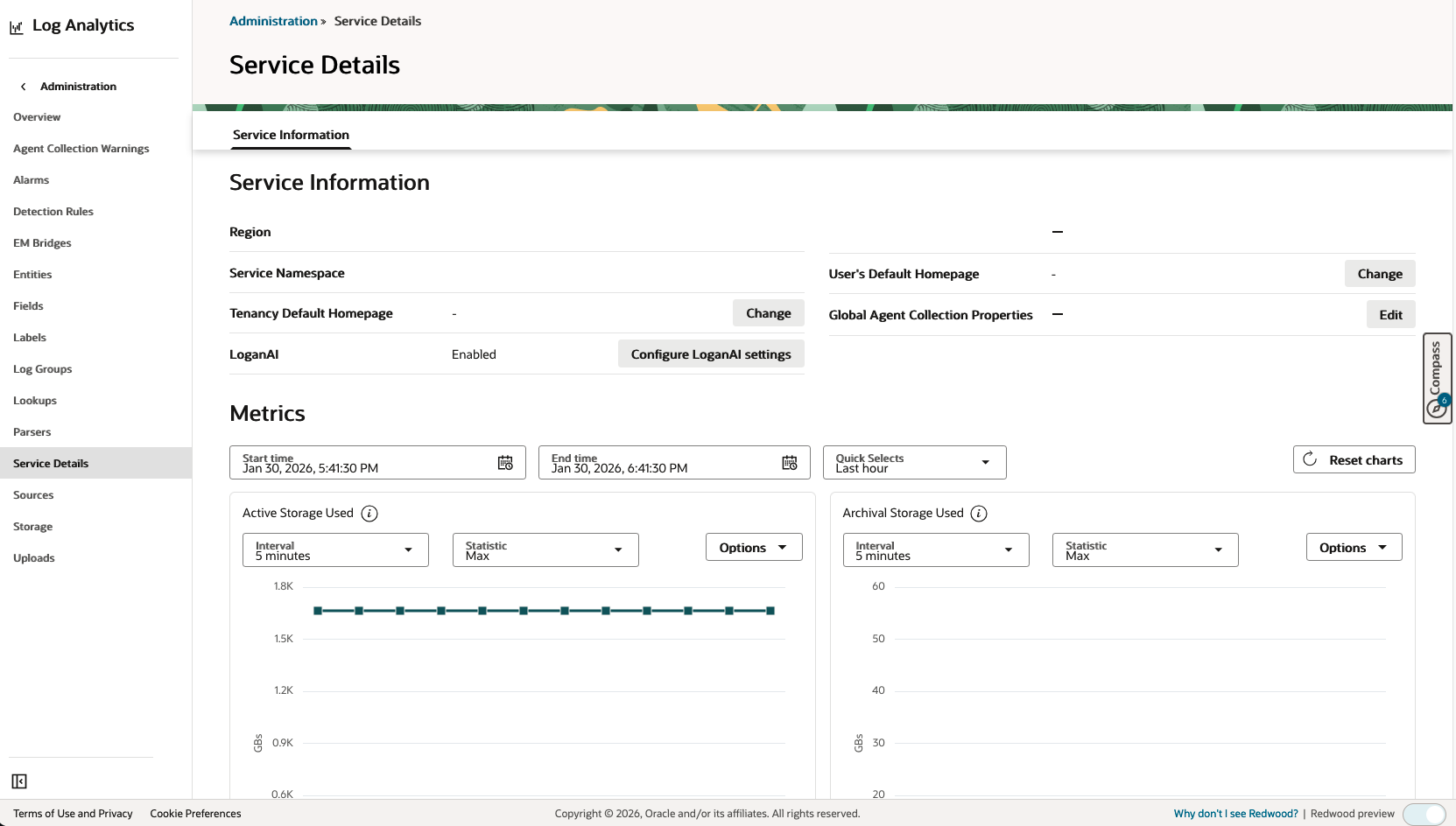

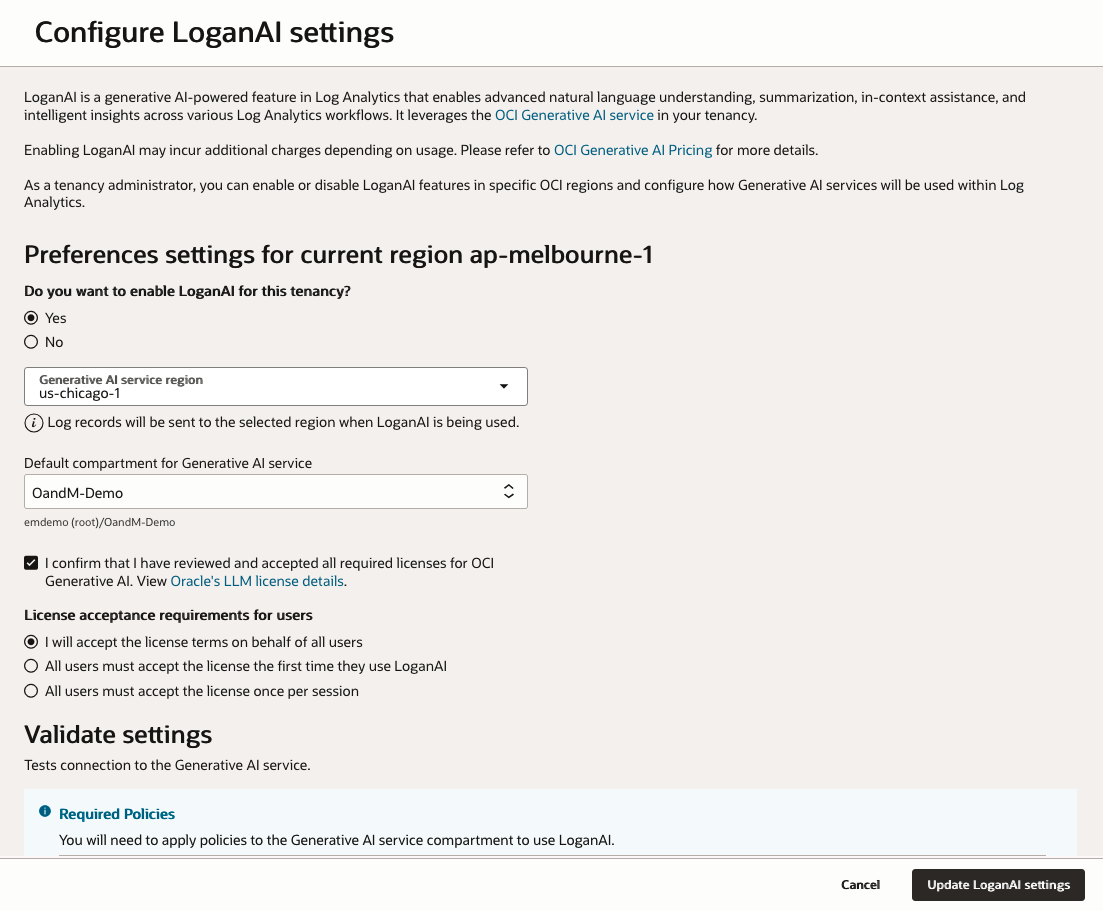

前提条件: AI を活用した分析のために LoganAI を有効にする

LoganAI は、Log Analytics の Generative AI を活用した機能です。高度な自然言語理解、要約、コンテキスト内アシスタンス、そして様々な Log Analytics ワークフロー全体にわたるインテリジェントなインサイトを実現します。テナンシー内の OCI Generative AI サービスを活用します。LoganAI を有効にすると、使用量に応じて追加料金が発生する場合があります。詳細は、OCI Generative AI の料金表をご覧ください。テナンシー管理者は、特定の OCI リージョンで LoganAI 機能を有効または無効にし、Log Analytics 内で Generative AI サービスがどのように使用されるかを設定できます。

OCI Log AnalyticsとAIベースの拡張(LoganAIを使用)が大きな違いを生み出すのはまさにこの点です。これらのツールを使用すると、次のことが可能になります。

- 動的なダッシュボードで ESS ジョブの健全性、障害、パフォーマンスを視覚化して監視します。

- 組み込みの分析機能とカスタマイズ可能なリアルタイム アラートの両方を活用して、セキュリティの脅威が発生したらすぐに検出します。

- ネイティブ Fusion 画面で利用できる短い履歴をはるかに超える、監査ログとセキュリティ イベントの長期的かつモジュール間の可視性を実現します。

- 自然言語クエリや異常検出などの AI を活用した機能を活用して、見逃してしまう可能性のあるパターンや問題を見つけることができます。

ステップ1:LoganAIを有効にする

ステップ2: Log ExplorerでLoganAIを使用する

LoganAI を有効にすると、Log Explorer 全体で利用できるようになります。Explain 機能は、人工知能(AI)を用いてログメッセージとグラフを要約し、複雑なログデータを実用的なインサイトへと変換します。LoganAI Explain にアクセスするには、 ![]() Log Explorer に表示される AI アイコンをクリックしてください。AI アイコンは、ログレコードを表示する様々なビジュアライゼーションで利用できます。LoganAI Explain は、以下の方法で利用できます。

Log Explorer に表示される AI アイコンをクリックしてください。AI アイコンは、ログレコードを表示する様々なビジュアライゼーションで利用できます。LoganAI Explain は、以下の方法で利用できます。

LoganAI ユースケースの説明

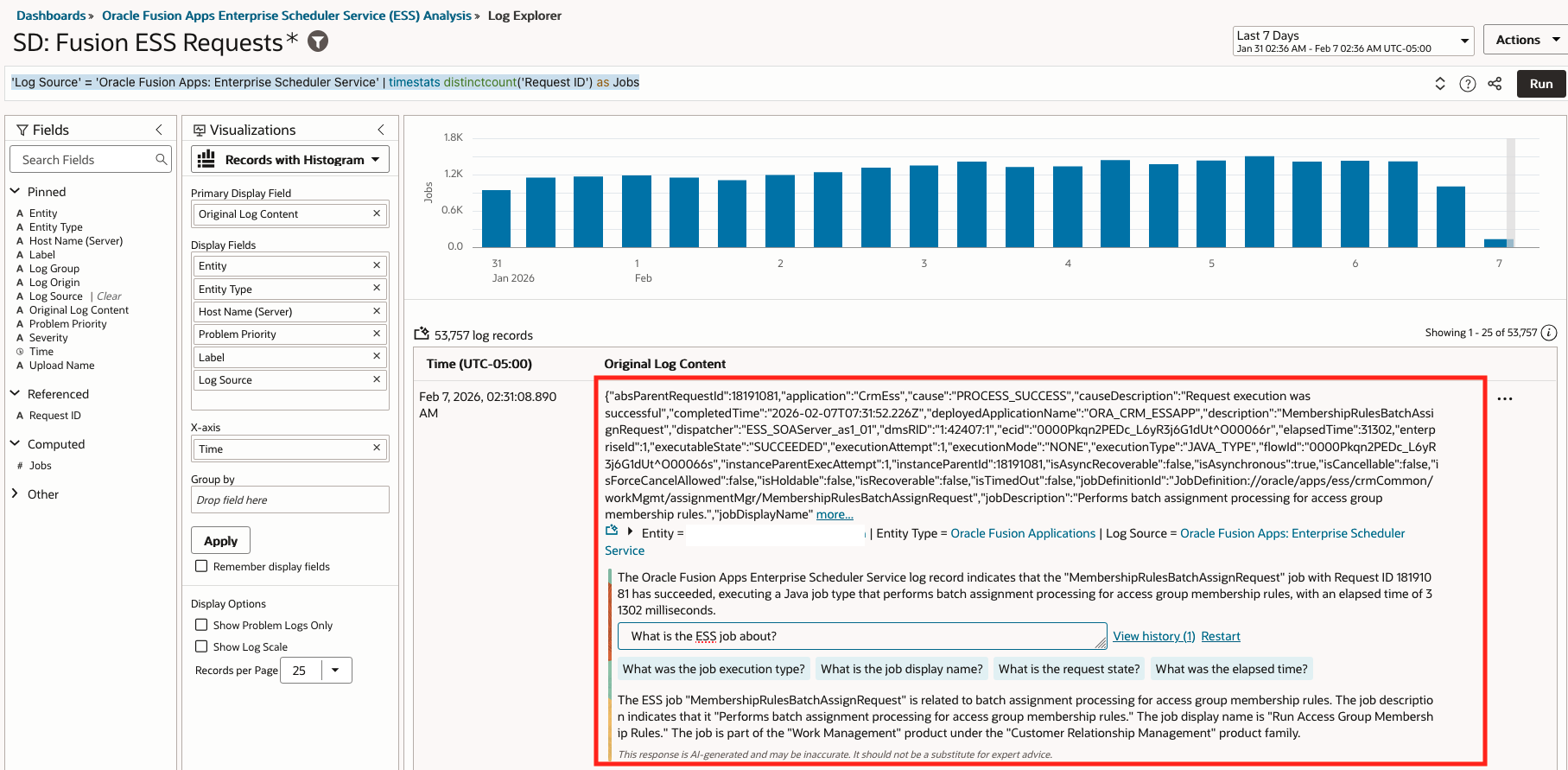

単一ログの説明:ログレコードの横にあるAIアイコンをクリックすると、そのエントリの簡潔な概要が即座に表示されます。フォローアップの質問をしたり、会話履歴を確認してより深い洞察を得たりすることで、エラーや疑わしいイベントを迅速に把握するのに最適です。

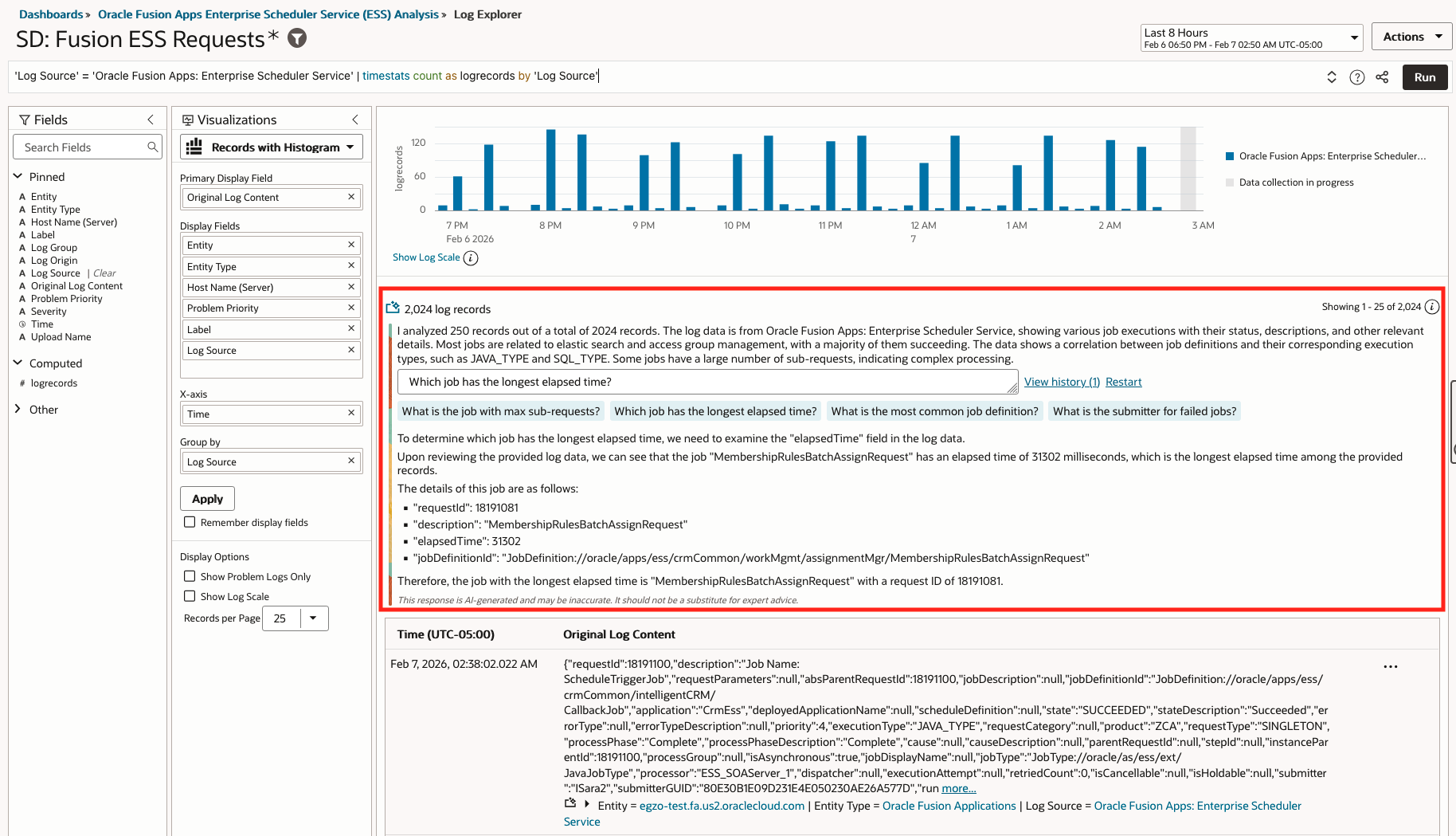

マルチログ分析:ログレコードの上にあるAIアイコンをクリックするだけで、複数のログエントリをまとめて要約・分析できます。LoganAIは、選択したログレコード全体にわたって主要なパターンや異常を自動的にハイライト表示し、手動で確認することなく、傾向や根本原因を特定するのに役立ちます。

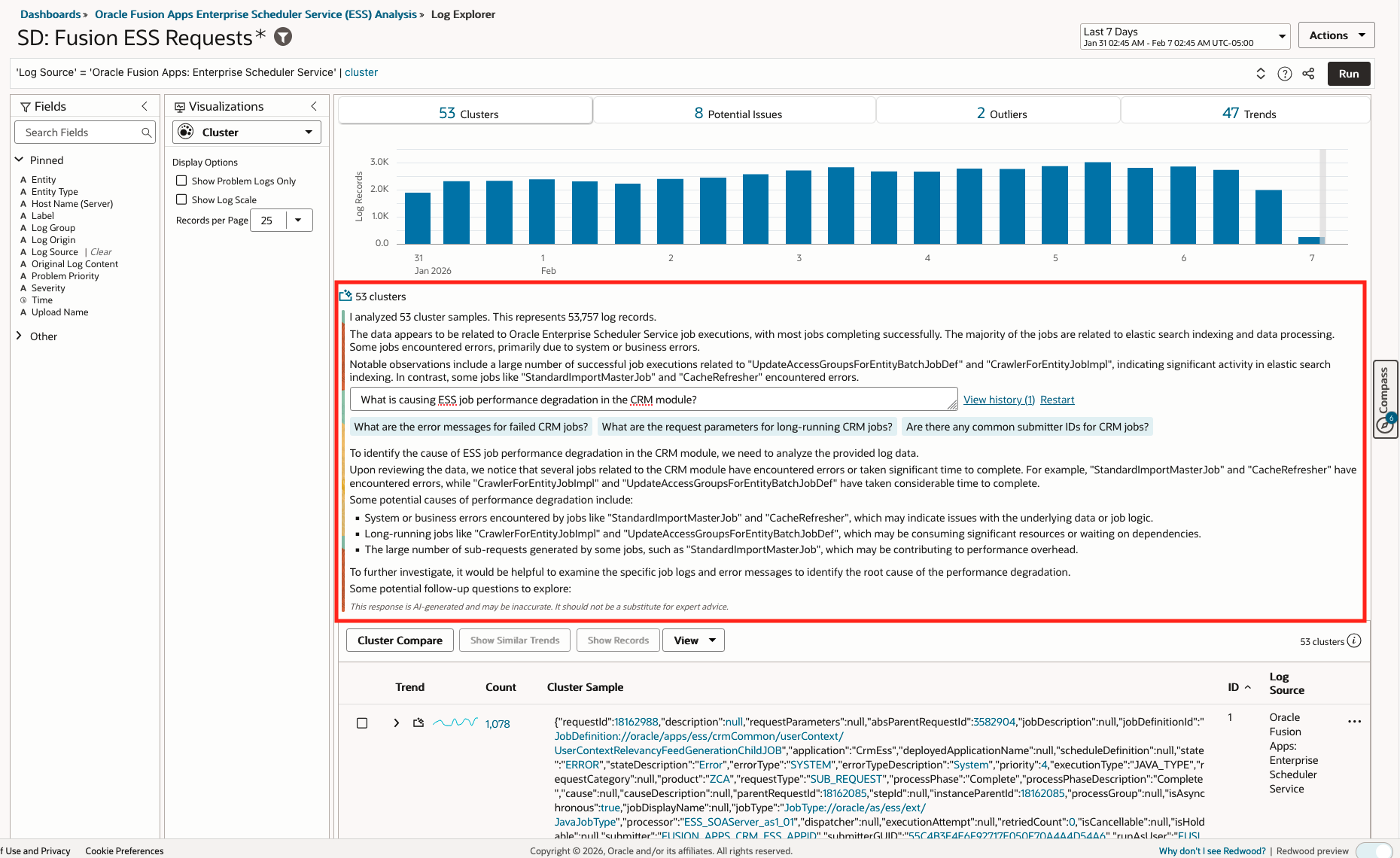

Cluster Explain:Cluster Explainを使用すると、大量の類似ログを確認できます。AIがワンクリックでログクラスター内のパターン、外れ値、潜在的な問題を要約し、運用データにおけるシステム的な問題や異常を迅速に特定できます。

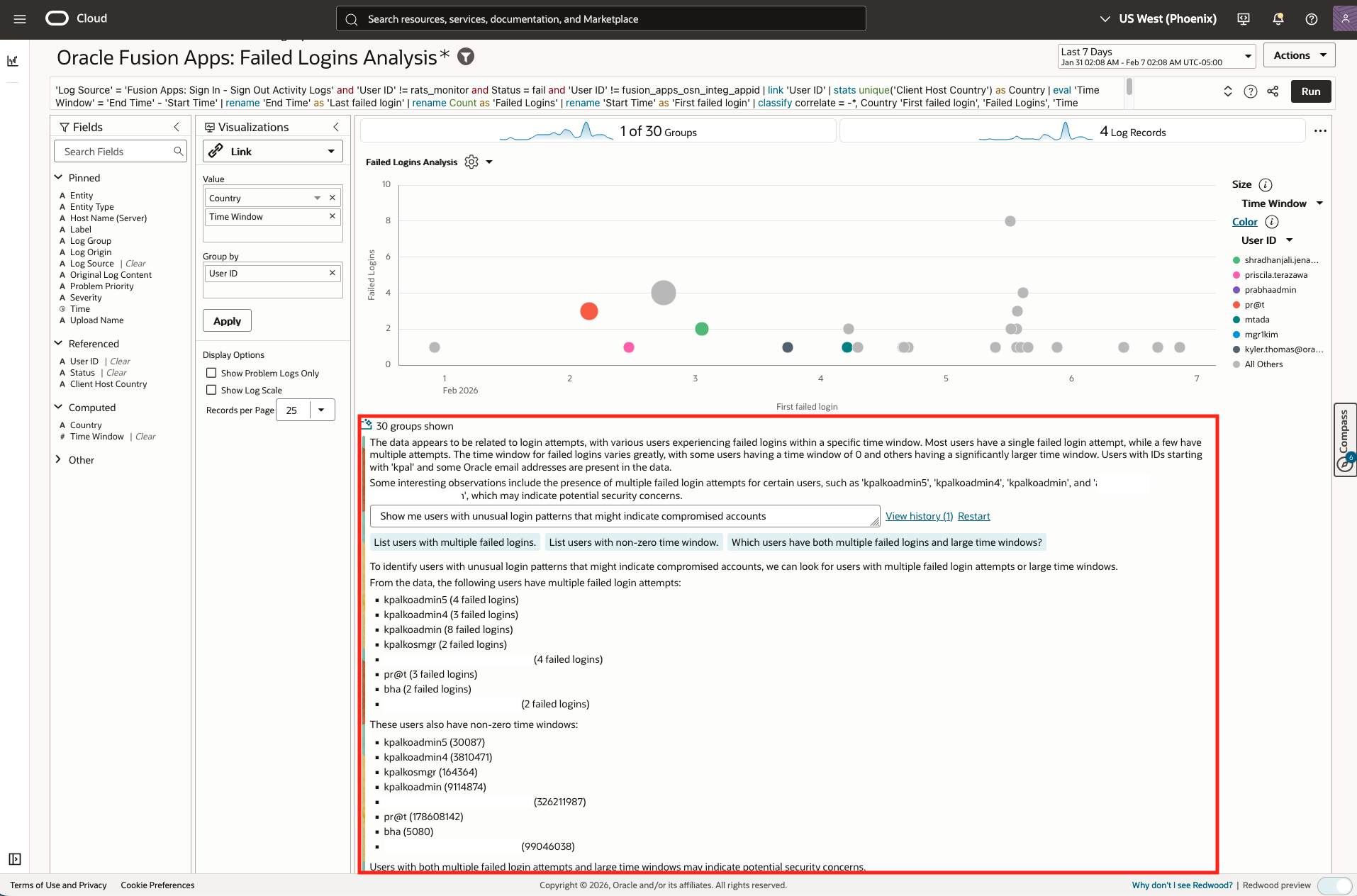

チャートの説明:リンクチャートの視覚化では、チャートの下にあるAIアイコンをクリックすると、AIが生成した主要なパターン、傾向、異常値のサマリーが表示されます。チャートバブルを選択することで、特定のデータサブセットをターゲットにし、集中的な分析を行うことができます。

詳細については、 Oracle Log Analytics のドキュメントをご覧ください。

サンプルクエリで LoganAI Explain の動作を見てみましょう。

LoganAI Explainを最大限に活用するためのベストプラクティス

OCI Log Analytics 内で LoganAI の高度な AI 駆動型分析機能を最大限に活用するには、次のベスト プラクティスを採用してください。

- クラスター可視化では「ログソース」または「エンティティ」フィルタリングを使用します。

クラスター可視化を使用する前に、必ず適切な「ログソース」または「エンティティ」フィルタを適用してください。これにより、AIサマリーの関連性と焦点が明確になり、コンテキスト豊富なフォローアップクエリを実行してより深い洞察を得ることができます。正確なフィルタリングによりノイズが削減され、LoganAIはより実用的な結論に導かれます。 - 分析レベルに合わせて適切な時間範囲を選択してください。

概要を把握したり、トレンドを発見したりするには、データをクラスタリングする際に、より広い時間範囲を設定します。トラブルシューティングや異常調査など、詳細で戦術的な分析を行うには、時間枠を狭め、ヒストグラム表示付きのレコードを使用します。調査の深度に合わせて時間範囲を設定することで、最適な洞察が得られ、情報過多を回避できます。 - クラスターグループのコンテキストウィンドウの制限(500項目)にご注意ください。LoganAI

Cluster分析は、小規模で適切にスコープ設定されたデータセットで最も効果的に機能します。クラスターグループのコンテキストウィンドウの最大数は500レコードです。データがこの値に近づいたり超えたりすると、AIが重要なコンテキストの詳細を誤認識したり、見逃したりする可能性があります。正確な根本原因分析と的確な推奨事項を得るには、より小規模で意味のあるロググループへのフィルタリングに重点を置いてください。 - AI拡張コンテキストのためのリンク可視化とチャートの活用

リンク可視化とカスタムチャートを活用して分析を強化できます。AIから得られるインサイトと視覚的なコンテキストを組み合わせることで、ユーザー、場所、イベントステータス間の関係性など、生のログ検査だけでは容易に検出できない微妙なパターンをより明確に把握できます。 - カスタムアクションメニューを活用してデータセットを追加・拡張する

カスタムアクションメニューのLoganAIを活用して、調査にデータセットを追加できます。このマルチソースコンテキストは分析を強化し、モジュールやログタイプにまたがる傾向や異常を発見し、包括的でクロスソースなインサイトをもたらします。 - Generative AI の使用状況とコストを監視および管理する

LoganAI Explain の各アクションは、OCI Generative AI サービスのリソースを消費します。コストは、Explain の使用頻度、データのサイズと複雑さ、およびフォローアップ分析の回数に基づいて発生します。これらの料金は、OCI Log Analytics の標準コストとは別です。OCI の Generative AI サービスに関する料金ガイドを確認し、インサイトの価値と予算のバランスを考慮して使用量を計画してください。

これらのベスト プラクティスに従うことで、セキュリティ、コンプライアンス、運用監視ワークフローにおける LoganAI の技術的価値とビジネス的価値の両方を最大限に高め、より鋭い分析情報を取得し、調査を加速し、OCI リソースの使用を最適化できます。

まとめ

堅牢なログ収集とAI駆動型分析を組み合わせることで、Oracle Fusion Applicationsのお客様は、革新的なセキュリティ監視、可観測性、コンプライアンスを実現できます。適切な権限とアクセス権限があれば、組織はLog AnalyticsとLoganAIなどの高度なツールを使用して、ログデータを効率的に取り込み、分析できます。これにより、統合ダッシュボードと自動化されたワークフローから、運用の詳細な可視性、迅速な脅威検出、異常な動作や攻撃パターンの特定が可能になります。

LoganAIは単なる機能ではありません。ログインテリジェンスにおける飛躍的な進歩です。トラブルシューティングの迅速化、より明確なインサイト、そしてログ分析へのアクセス性の向上を実現します。エンジニア、アナリスト、ビジネス関係者など、あらゆる立場の人にとって、LoganAIはログデータの理解と活用方法を変革します。

コメント

コメントを投稿