誰が、どのアクセスで、何をしましたか? Oracle Fusionセキュリティ監査の説明 (2026/02/15)

誰が、どのアクセスで、何をしましたか? Oracle Fusionセキュリティ監査の説明 (2026/02/15)

投稿者:Ranveer Tiwari | Consulting Solution Architect | A-Team - Cloud Solution Architects

はじめに

Oracle Fusion Cloud アプリケーションで頻繁に発生するガバナンスと監査に関する質問は次のとおりです。

ユーザーが特定のロールを保持している間に、そのアクセスでどのようなトランザクションが実行されましたか?

この質問は一見単純なもののように見えますが、Oracle Fusion Cloud Applicationsはロールベースのアクセス制御(RBAC)モデルを実装しており、アクセスの割り当て、アクセス構成の変更、トランザクションの実行はそれぞれ異なるメカニズムによって管理および監査されます。これらの各コンポーネントは、セキュリティフレームワーク全体の中で明確な目的を果たします。

これらの監査レイヤーは、セキュリティとガバナンスのさまざまな側面に対応するために意図的に構造化されているため、完了したトランザクションを特定のロールまたは権限に直接関連付けようとすると、誤解を招く可能性があります。正確で一貫性があり、Oracleに準拠した監査応答を提供するには、Fusionセキュリティの仕組みを明確に理解することが不可欠です。

目的

この記事の目的は次のとおりです。

- Oracle Fusion のロールベースのアクセス制御モデルのアーキテクチャに関する明確な説明を提供します。

- アクセスの割り当て、アクセスの変更履歴、トランザクションの監査を区別する

- アクセス構成とトランザクション アクティビティを相関させるための構造化された Oracle 準拠のアプローチを提示します。

- Fusion セキュリティ データを正確に解釈することで、ガバナンス、コンプライアンス、監査の準備をサポートします。

詳細

これを3つのパートに分けて説明します。

セクション1 – Oracle Fusion RBACの仕組み

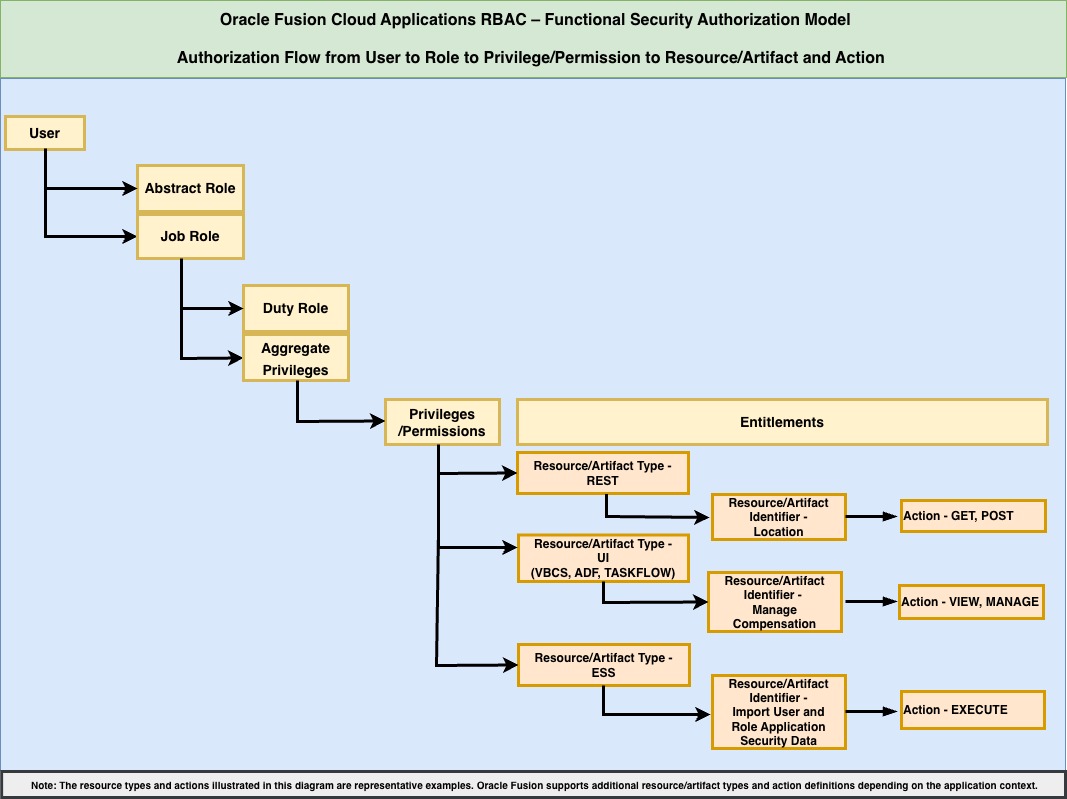

Oracle Fusion Cloud Applications は、構造化された継承を通じてアクセスが導出されるさまざまなロール タイプを使用して、ロール ベースのアクセス制御モデルを実装します。

アクセス構造

- ユーザーには次のものが割り当てられます:

- 職務の役割は以下を継承します:

- 権限は以下にマッピングされます:

さらに、データ ロールはジョブ ロールから派生し、機能アクセスを範囲指定されたデータ セキュリティ ポリシーに関連付けて、ビジネス ユニット、法人、部門、監督階層などの特定の組織データ セットへのアクセスを制限します。

ランタイム認証フロー

実行時:

- ユーザーに割り当てられたすべてのロールが評価されます

- 継承された権限はすべて集約されます

- 承認は要求されたリソースとアクションに対して評価されます

- システムは承認結果 = 許可 / 拒否を記録します

- 特定の評価パスは保持されない

この動作は、アクセスの決定がユーザーの完全な有効な権限セットに基づいて行われる、Oracle Fusion の集中管理された認可モデルを反映しています。

これは重要な建築原則です。

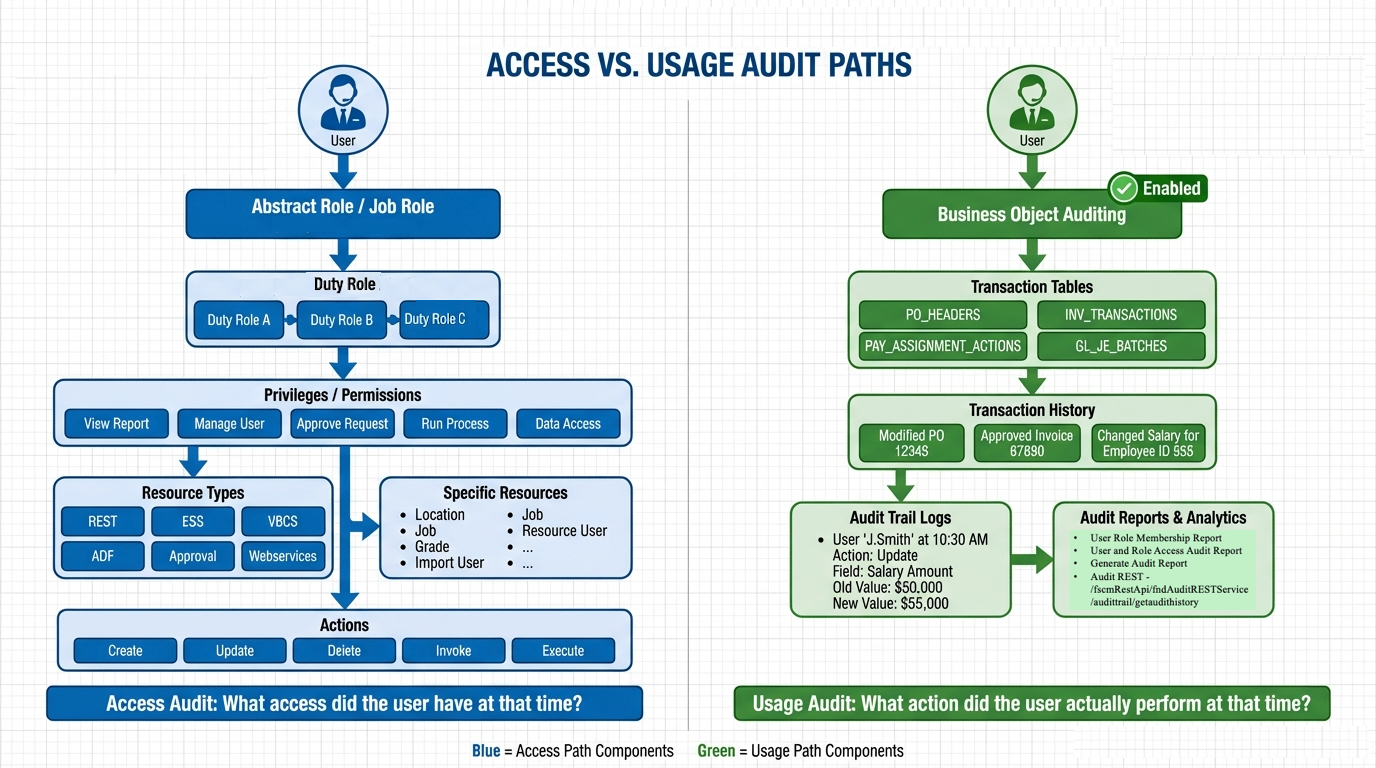

セクション2 – アクセスと使用状況と変更履歴

Oracle Fusion は、アクセスの可視性、アクセス変更の追跡、トランザクション アクティビティを個別の監査レイヤーに分離します。

1. アクセスの割り当て

レポート:

参照: セクション3.h – ユーザーロールメンバーシップレポート

SIEM統合のためのFusionクラウドアプリケーションから監査および監視データを抽出する方法

参照: セクション3.g – ユーザーおよびロールアクセス監査レポート

SIEM統合のためのFusionクラウドアプリケーションから監査および監視データを抽出する方法

これらのレポートでは、次の点について可視化できます。

- ユーザーに割り当てられた役割

- 継承された義務と特権

- レポート生成時の有効なアクセス

このレイヤーは、「誰がどのようなアクセス権を持っているか」という質問に答えます。

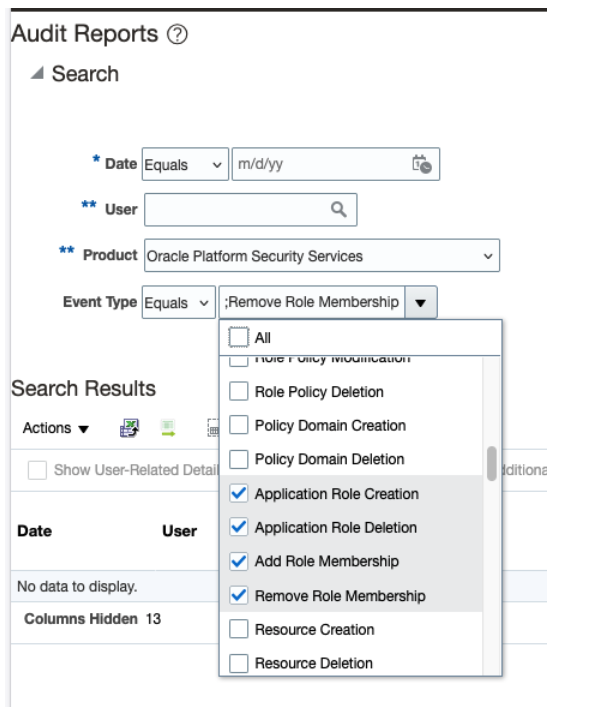

2. アクセス変更履歴

アプリケーション ロールの監査を有効にすると、監査レポートの生成によってセキュリティ構成の変更履歴が表示されます。

参照 – Oracle Fusion Applications監査レポートの監査の設定:

このレポートでは以下の内容を取り上げます。

- 役割メンバーシップの追加と削除

- ロールの作成、更新、削除

- ロール内の権限変更

- 変更を行った俳優

- 変更のタイムスタンプ

OPSS監査レポートイベントパラメータ –

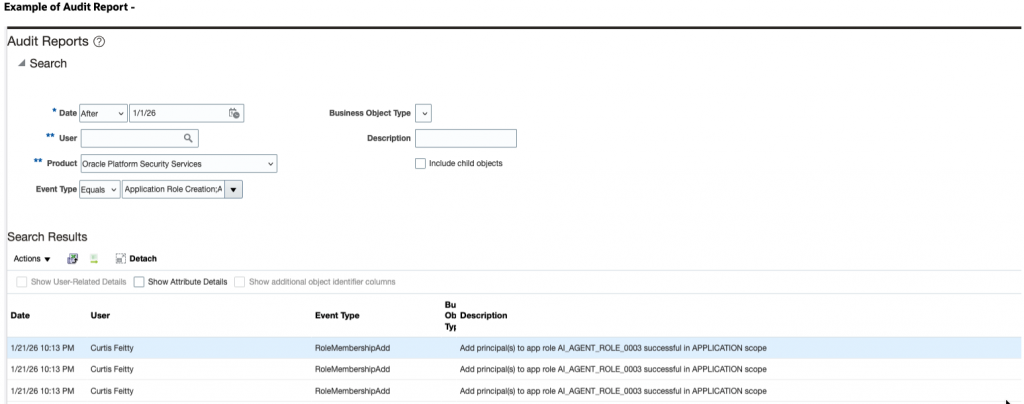

監査報告書の例

この監査情報は、ここで説明されているFusion Audit REST APIによってダウンロードすることもできます。

参照: セクション5.b - Fusionアプリケーションロール監査

SIEM統合のためのFusionクラウドアプリケーションから監査および監視データを抽出する方法

このレイヤーは、「アクセスはいつ変更されたか、誰が変更を実行したか」という質問に答えます。

3. 使用方法(トランザクション実行)

関連するビジネスオブジェクトに対して監査を有効にすると、ビジネスオブジェクト/プラットフォーム構成の監査を通じて使用状況情報を取得できます。トランザクションテーブルの標準WHO列(CreatedBy、LastUpdatedBy)から使用状況を部分的に推測することもできますが、監査を有効にすると、どの属性が変更されたかなど、より詳細な情報が得られます。

ビジネス オブジェクト/プラットフォーム構成監査のキャプチャ:

- 取引を実行したユーザー

- 関連するビジネスオブジェクト/プラットフォーム構成

- 属性が変更されました

- タイムスタンプ

- 古い価値観と新しい価値観

Fusion Audit REST エンドポイント– /fscmRestApi/fndAuditRESTService/audittrail/getaudithistory

例 – Fusionビジネスオブジェクト

次のペイロードを使用して、Person ビジネス オブジェクトの監査を有効にし、監査履歴を要求します。

操作 – POST

リクエストペイロード–

{ "fromDate":"2025-11-15 00:00:00", "toDate":"2025-12-15 23:59:59", "product":"hcmCore", "businessObjectType":"oracle.apps.hcm.people.core.uiModel.view.ManagePersonVO", "includeChildObjects":"true", "includeAttributes":"true", "attributeDetailMode":"true" }

レスポンスペイロード–

応答は次のようになります:

- 変更を実行した人

- 変化が起こったとき

- 変更されたビジネスオブジェクトと属性

- 古い価値観と新しい価値観

"auditData": [ { "voForeignKeyMap": {}, "userInternalName": "FIN_IMP", "userName": "FIN_IMP", "eventType": "Object Data Update", "qualifiedBusinessObject": "oracle.apps.hcm.people.core.uiModel.view.ManagePersonEmailAddressVO", "businessObject": "Person Email", "description": "Person ID:Curtis Feitty/PersonId:Curtis Feitty", "descriptionInternal": "Person ID:300000047888610/PersonId:300000047888622", "attributeInternalName": "EmailAddress", "attribute": "Email", "oldValue": "curtis.feitty_zbic@oracledemos.com", "newValue": "ccc.yyy@oracle.com", "attributeDetails": [ { "attributeInternalName": "EmailAddress", "attribute": "Email", "oldValue": "curtis.feitty_zbic@oracledemos.com", "newValue": “ccc.yyy@XXXX.com" } ], "date": "2025-12-10 11:42:09" }

同様に、Fusionプラットフォーム構成の監査も取得できます。

- ESS (エンタープライズ スケジューラ サービス ジョブ)

- OPSS(プラットフォームセキュリティ - 融合のためのポリシーストア)

- MDS (Fusion メタデータ/サンドボックス)

- SOA(承認構成)

- ADF (ADF ページ定義/タスクフローの変更)

監査データは、監査レポート生成ジョブからダウンロードすることもできます。

参照–セクション4 – Fusionビジネスオブジェクト監査[トランザクション]

セクション5 – Fusionプラットフォーム監査[構成]

SIEM統合のためにFusionクラウドアプリケーションから監査および監視データを抽出する方法

このレイヤーは、「ユーザーはいつ、何をしたか」という質問に答えます。

セクション3 – 監査モデル(能力ベースの相関関係)

Oracle Fusion Cloud Applications は、トランザクション アクティビティと割り当てられたアクセスを一致させる構造化された相関アプローチを通じて、ガバナンスと監査の要件をサポートします。

相関関係により:

- ビジネスオブジェクト/プラットフォーム構成監査ログは、ユーザーが何をいつ行ったかを記録します。

- ロールの割り当て履歴とアクセスレポート。その時点でユーザーが保持していたアクセスとそのプロビジョニング方法を記録します。

組織は、日付D1に実行されたトランザクションが、ユーザーがロールR1を保持している間に発生し、そのロールにはアクション(削除)を実行できる権限(P1)が含まれていたことを証明できます。

このアプローチは、ユーザーの有効な権限に基づいて実行時にアクセスが動的に評価される Fusion 認証モデルを反映しています。

Fusion SaaSでは、使用状況 と アクセスが 別々に追跡されます。Oracle Fusion SaaSは、異なる監査メカニズムを通じて使用状況(トランザクション)とアクセス(ロール/権限)を追跡します。これらのデータセットは、監査のために相関付けられています。

構造化相関プロセス

監査とコンプライアンスの目標をサポートするために、次の手順が適用されます。

- 関連する期間の取引監査記録を抽出する

- トランザクション時のユーザーの役割の割り当てを再構築する

- 割り当てられた役割を有効な権限に拡張する

- 有効なアクセスに、観察されたアクションを承認できる権限が含まれていることを検証する

この構造化された方法論を通じて、Fusion 監査機能により、組織は Oracle のセキュリティ アーキテクチャと一致する方法でトランザクション証拠を有効なアクセスと一致させることができます。

このアプローチは、ユーザーがアクションを実行できるアクセス権を保持している間にトランザクションが発生したことを示す、明確で Oracle に準拠した方法を提供します。

まとめ

Oracle Fusion Cloud Applicationsは、ロールベースのアクセス制御に基づく構造化されたセキュリティ・フレームワークを提供します。このフレームワークでは、アクセス権限の割り当て、アクセス権限の変更、そしてトランザクションアクティビティが、明確に定義されたメカニズムを通じて管理・監査されます。

Fusion は次のものを可視化します:

- ユーザーが持つアクセス権

- アクセスが許可、変更、または取り消されたとき

- どのような取引がいつ行われたか

監査を有効にすると、組織は次のことを追跡できます。

- 役割メンバーシップの追加と削除

- 役割と権限の変更

- 変更を実行したユーザー

- イベントのタイムスタンプ

- 変化に伴う古い価値観と新しい価値観

トランザクション監査記録をロールの割り当て履歴および有効な権限定義と相関させることで、組織はユーザーアクティビティが割り当てられたアクセスの範囲内で発生したことを証明できます。この構造化された相関アプローチは、Oracleのセキュリティ・アーキテクチャと整合しており、ガバナンスとコンプライアンスの目標をサポートします。

アクセス構成とトランザクション実行の違いを理解することで、組織は次のことが可能になります。

- 正確で一貫性のある監査対応を提供する

- 役割の変更に対する管理された監視を維持する

- 構造化されたアクセスレビュープロセスを実装する

- 最小権限と内部統制の実践を強化する

監査準備のためのガバナンスのベストプラクティス

Oracle Fusion 内で監査の準備を維持するには:

- セキュリティおよびビジネス オブジェクトに関連する監査ポリシーを有効にする

- 正式なアクセス変更ガバナンスプロセスを実施する

- 定期的に監査レポートを作成し、保管する

重要なポイント

Oracle Fusionは、アクセスレイヤーとトランザクションレイヤー全体にわたる包括的な監査記録を保持します。構造化され、Oracleに準拠した相関分析方法論を適用することで、組織はガバナンス、コンプライアンス、監査の要件を確実に満たすことができます。

コメント

コメントを投稿